职称:讲师/高级工程师

单位:广东司法警官职业学院

部门:信息管理系

职位:教师

主讲教师:赖河蒗

教师团队:共5位

| 学校: | 广东司法警官职业学院 |

| 开课院系: | 信息管理系 |

| 专业大类: | 公安与司法 |

| 开课专业: | 司法信息安全 |

| 课程负责人: | 赖河蒗 |

| 学分: | 4 |

| 课时: | 72 |

《计算机网络攻击与防护》作为司法信息安全专业(隶属广东省高水平专业群)的核心课程,遵循教育部高职教学标准,参照司法领域网络安全防范岗位的职业能力要求,并对照1+X职业技能等级证书及网络安全技能大赛要求,实现“岗课赛证”深度融合与教学内容重构。

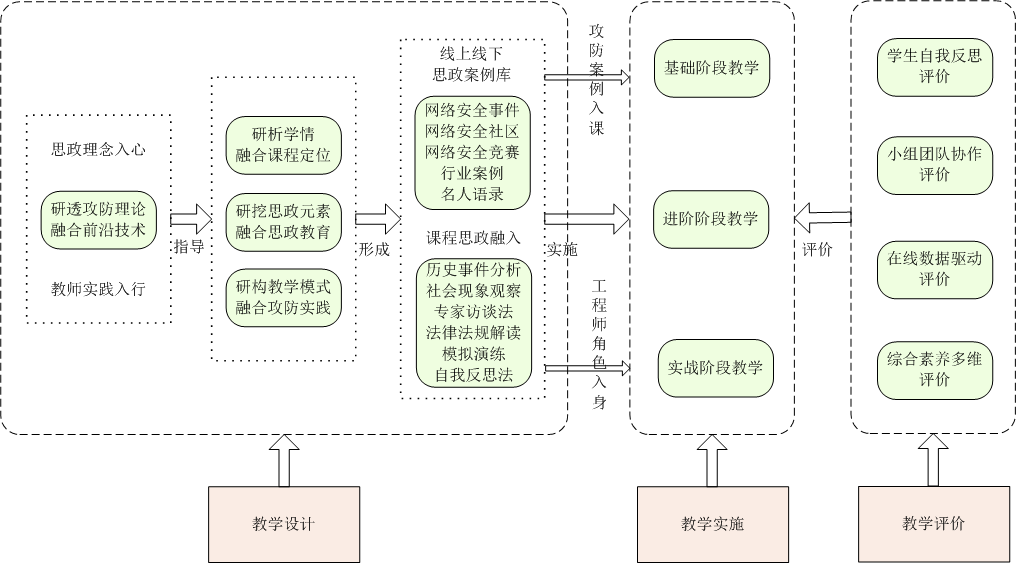

该课程以立德树人为根本宗旨,注重实践与岗位能力培养,同时融入思政教育,构建“四研四融、双规三阶、四入四评”课程思政模式。课程内容全面,涵盖网络攻防技术全貌,从基础概述到Windows与Linux操作系统安全攻防策略,再到信息探测、漏洞扫描、网络嗅探与协议分析。课程还深入剖析恶意代码攻防、常见网络攻击手段及其防护,以及脚本攻击与防御的前沿技术。

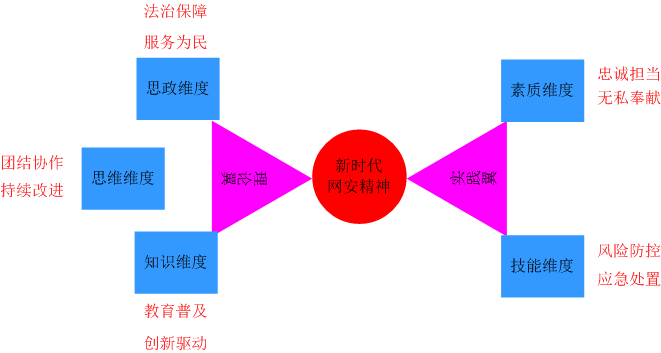

课程内容创新性地融入思政元素,建立“一核两翼五维十观”的四级课程思政指标体系,强化学生综合素质教育,激发学生科技报国情怀和使命担当。该课程已成功立项为校级在线精品课程和课程思政示范课,拥有丰富的在线学习资源,包括89个视频(总时长1742分钟)、244个资料、46个动画或虚拟仿真资源,全面覆盖基础知识、前沿技术和实际应用案例。《计算机网络攻击与防护》注重理论与实践的结合,采用多样化的教学手段,以提高学生的学习兴趣和实际操作能力。以下是本课程的教学方法:

(一)理论讲授与案例分析相结合

1.理论讲授:系统讲解计算机网络攻击与防护的基本概念、原理、技术和策略,使学生掌握扎实的理论基础。

2.案例分析:通过分析真实的网络攻击案例,让学生了解攻击者的手法、攻击过程以及防御措施,加深对理论知识的理解和应用。

(二)实验操作与模拟演练

1.实验操作:设置专门的实验课程,让学生在模拟环境中进行网络攻击与防护的实验操作,如使用网络扫描工具、渗透测试工具、防火墙配置等,提高学生的实际动手能力。

2.模拟演练:组织攻防对抗演练,让学生分组扮演攻击者和防御者的角色,通过实战演练提升应对网络攻击的能力。

(三)互动式教学

1.课堂讨论:鼓励学生就网络攻击与防护的相关话题展开讨论,分享自己的观点和经验,激发学生的思考和学习兴趣。

2.问答环节:设置问答环节,解答学生在学习过程中遇到的问题,及时纠正学生的错误认识。

(四)项目驱动学习

1.项目设计:根据课程内容设计实际项目,如构建安全的网络系统、开发网络攻击检测工具等,让学生在完成项目的过程中综合运用所学知识。

2.团队协作:鼓励学生以团队形式完成项目,培养团队协作能力和沟通能力。

(五)引入最新技术动态

1.前沿讲座:邀请网络安全领域的专家或学者进行前沿讲座,让学生了解最新的网络攻击与防护技术动态和发展趋势。

2.在线资源:利用网络资源,如在线课程、技术博客、开源项目等,拓宽学生的知识视野和学习渠道。

(六)强化安全意识与法律法规教育

1.安全意识培养:强调网络安全的重要性,培养学生的安全意识,使其在网络活动中自觉遵守网络安全法律法规。

2.法律法规教育:结合具体案例讲解网络安全法律法规,让学生明确网络攻击的法律后果和防御措施的法律保障。

(七)考核与评价

1.多元化考核:采用闭卷考试、实验操作、项目报告、课堂讨论等多种考核方式,全面评价学生的学习成果。

2.及时反馈:及时给予学生考核反馈,指出其优点和不足,帮助其改进学习方法和提高学习效果。

(一)教学设计理念

《计算机网络攻击与防护》课程秉持“实践应用为核心”的教学理念,紧密贴合网络安全行业的岗位需求及实际工作任务,深入剖析网络安全工程师、安全运维人员等核心职位的职责范畴与专业素养要求。该课程巧妙地将网络安全防护的真实工作流程融入学生的学习历程之中,旨在通过模拟实战环境,使学生深刻理解和掌握网络安全防护的精髓。

课程还充分考虑学生的长远职业发展轨迹,不仅注重传授专业知识与技能,更着重培养学生的创新思维与实践能力,为他们在网络安全领域的持续成长与进阶奠定坚实基础。课程教学采用先进的教学理念与方法,确保学生在掌握扎实理论基础的同时,也能具备出色的实践操作能力。通过这样系统而全面的学习,学生将能够更好地适应网络安全行业的快速发展,为未来的职业道路铺设坚实的基石。

《计算机网络攻击与防护》作为一门旨在锤炼学生网络安全防御能力的核心课程,其教学设计深植于“实战为纲,教、学、练深度融合”的原则之中,紧密贴合行业发展的实际需求,依据网络安全岗位人员的知识体系、技能要求和综合素质标准,精细拆解每一项工作任务的具体执行步骤,从而实现了以能力培养为基石的目标导向教学和模块化教学模式。

1.教学内容体系的革新设计

本课程摒弃了传统教学中过度追求理论体系完整性的做法,转而以实战应用为出发点,重新规划并整合了课程内容。这一过程中,与网络安全企业、安全运维团队等进行了深入的联合调研与分析,界定了网络安全岗位的关键工作任务及其所需的知识储备、技能水平和综合素质。

在此基础上,构建了一个以典型网络安全事件为教学载体的课程内容框架,该框架清晰地划分为理论教学与实战演练两大核心板块。理论教学部分着重于奠定网络安全的基础理论与原理,为实战技能的学习提供坚实的理论支撑;而实战演练部分则紧密围绕网络安全防护、攻击检测、应急响应等真实工作场景,设计了一系列具体的学习任务,明确了处置策略与工作重点,旨在精准训练学生的岗位能力。

2.教学模式的创新设计

实战演练环节由任课教师与网络安全行业的资深专家携手指导,采用了电化教学、案例教学、情境模拟、仿真实训以及真实项目演练等多种教学方法,实现了以任务为引领、以项目为驱动的教学模式,将理论学习与实战演练有机融合,相得益彰。

在课堂教学过程中,教师会结合真实网络安全事件,引导学生共同分析,明确完成任务所需解决的关键问题及所需能力,并通过分组讨论、任务分配、任务执行、学生汇报和教师点评等环节,使学生在实战中深化对理论知识的理解,同时培养其发现问题、解决问题的能力。

3.教学过程的开放式设计

本课程采用了“开放式教学”模式,打破了传统校内学习和课堂教学的局限,鼓励学生走出传统课堂,积极投身于网络安全实验室、网络安全实训基地等实践场所。在校内建立了网络安全仿真实训室、模拟攻击防御中心等实训平台,为学生提供丰富的校内实训机会;同时,学校与多家知名网络安全企业、网络安全研究机构建立了合作关系,共同开展校外实践教学,实现了学生校内学习与实际工作情境的高度一致,以及课堂与实习地点的无缝对接。此外,还聘请了具有丰富实战经验的网络安全专家作为兼职教师,参与课程授课与指导,显著提升了教学效果。

4.现代教学技术手段的充分应用

本课程充分利用了现代教学技术的优势,如多媒体课件、网络资源、教学录像及网络教学平台等,极大地丰富了教学手段,提高了教学效果。通过采用模拟教学与仿真教学的方法,并借助网络安全仿真实训室等实训场所,为学生创造了一个接近真实的工作环境,实现了“将工作现场融入专业课堂,让专业课堂设在工作现场”的教学目标,不仅增强了教学的生动性和形象性,也极大地激发了学生的自主学习热情。

(一)思政建设模式

构建“四研四融、双规三阶、四入四评”的课程思政建设模式

(二)思政指标体系

建立“一核两翼五维十观”的四级课程思政指标体系

(三)课程各个单元知识点蕴含课程思政内容情况

| 序号 | 单元知识点 | 思政内容 |

| 1 | 网络攻防概述 | 介绍网络安全在国家安全中的重要地位,强调没有网络安全就没有国家安全。引用国家领导人的重要讲话,增强学生的国家责任感和使命感。 |

| 2 | 网络攻击实施过程 | 在介绍网络攻击实施过程时,明确指出任何未经授权的网络攻击行为都是违法的,违反了《网络安全法》、《计算机信息网络国际联网安全保护管理办法》等相关法律法规。通过具体案例分析,让学生深刻认识到网络攻击的法律后果,增强法治观念。 |

| 3 | 网络攻击新技术 | 在介绍新技术的同时,强调防御措施的重要性。引导学生了解并掌握针对这些新技术的防御技术和策略,培养他们的主动防御意识。 |

| 4 | Windows操作系统安全机制 | 介绍我国在操作系统领域的自主创新成果,如麒麟操作系统等,鼓励学生关注和支持国产操作系统的发展,为提升国家信息安全水平贡献自己的力量。 |

| 5 | Windows用户管理 | 讲解不同用户权限级别(如管理员、普通用户)及其对应的风险。强调高权限用户操作可能带来的安全风险,引导学生认识到合理分配用户权限的重要性。 |

| 6 | 端口/漏洞扫描 | 强调在进行端口/漏洞扫描时必须遵守相关法律法规,如《网络安全法》、《计算机信息网络国际联网安全保护管理办法》等。未经授权的扫描可能构成违法行为,将受到法律的制裁。通过讲解法律法规的具体条款和案例,让学生明确自己的法律责任和义务。 |

| 7 | 网络嗅探基本原理 | 在进行网络安全相关学习和研究时,要尊重他人的隐私和权益,不得利用技术手段进行非法攻击或侵犯他人利益。引导学生树立正确的道德观念,坚守道德底线。 |

| 8 | ARP欺骗攻击 | 通过学习和了解ARP欺骗攻击,学生应该意识到自己在防止此类攻击、保护网络环境中的重要角色,并承担起相应的社会责任。强调作为网络空间的一份子,每个人都有责任维护网络安全。 |

| 9 | DDos攻击 | 在应对DDoS攻击时,往往需要多个部门或团队的紧密协作,包括网络安全团队、系统运维团队、业务团队等。通过模拟DDoS攻击演练,让学生体验团队协作的重要性,学会如何在紧急情况下迅速组织资源、分配任务并协同作战。 |

| 10 | 计算机病毒概念与特性 | 培养学生的批判性思维能力,让他们在面对复杂多变的网络安全问题时能够保持冷静和理性。通过分析计算机病毒的来源、传播途径和危害等因素,引导学生学会独立思考和判断。 |

| 11 | 宏病毒危害与防御 | 在应对宏病毒等网络安全威胁时,关注用户的数据安全和隐私保护体现了对个体的人文关怀。通过案例分析或讨论,让学生理解在网络安全工作中尊重用户权利、保护用户隐私的重要性,培养学生的同理心和人文关怀精神。 |

| 12 | 灰鸽子木马工作原理与防御 | 通过案例分析,让学生了解不同网络安全风险的特点和危害,并学会如何评估和管理风险,制定有效的防御措施。引导学生树立风险意识,认识到网络安全风险无处不在。 |

| 13 | Windows口令破解与防范 术 | 强调在使用口令破解与防范技术时,要注重保护数字生态环境,避免对他人或系统造成不必要的损害或污染。引导学生关注网络安全领域的生态环保问题。 |

| 14 | 缓冲区溢出原理与防范 | 在缓冲区溢出的防范过程中,精确的数据分析至关重要。通过课程学习,培养学生严谨的科学态度,注重数据的准确性和可靠性,确保防御措施的有效性和针对性。 |

| 15 | SQL注入漏洞利用与防范方法 | 鼓励学生针对SQL注入漏洞提出创新的防范和解决方案。通过课堂讨论、项目实践等方式,激发学生的创新思维和创造力。引导学生关注最新的网络安全技术和趋势,不断探索和应用新技术来应对日益复杂的网络威胁。 |

| 16 | XSS攻击与防范方法 | 引导学生思考在防范XSS攻击的同时,如何传承和弘扬优秀文化,营造健康、文明的网络空间,承担起网络文化建设的责任。 |

| 17 | CSRF攻击与防范方法 | 强调网络文化安全的重要性,以及CSRF攻击可能对网络文化传播造成的负面影响。引导学生积极参与网络文化建设,传播正能量信息,抵制网络谣言和不良信息的传播。 |

| 18 | SSRF攻击与防范方法 | 强调网络安全从业者的诚信意识和职业操守,不利用SSRF攻击技术从事非法活动。 |

| 19 | 防火墙工作原理及部署策略 | 通过防火墙的部署策略,引导学生树立系统思维和整体观念,理解网络安全是一个综合性的系统工程,需要各方面协同作战。 |

| 20 | 逆向工程原理 | 深入讲解知识产权法律法规,引导学生树立尊重和保护知识产权的意识,避免在逆向工程过程中侵犯他人权益。结合逆向工程原理,讲解创新思维在专利布局中的应用,引导学生学会利用逆向工程原理进行专利挖掘和布局。 |

| 21 | 网络安全应急响应流程 | 讲解在遭遇网络攻击时的应急响应流程和危机管理策略,培养学生的应急处理能力和危机管理意识。 |

(一)教学质量综合评价

1.在教学过程中,始终秉持教书育人的宗旨,将思政教育有机地融入教学的每一个环节,实现知识与价值的双重引领。

2.教学准备工作充分而周全,展现出严谨的教学态度;在教学过程中,教师表现出高度的认真、耐心与细致,严格遵守教学时间,从不迟到,亦不擅自缺课或调课,圆满完成了教学大纲的各项要求,有效实现了教学目的。

3.教学内容设计科学合理,对基本概念、原理的讲解清晰明了,重点突出,难点与疑点处理得恰到好处,使学生能够轻松掌握。

4.教师能够紧跟学科前沿,及时吸收本课程的新成果,不断充实和更新教学内容,确保教学内容的深度与广度紧密贴合教学对象的需求。

5.根据课程特性和教学班的具体情况,灵活采用多种教学方法,有效培养学生的专业技能,显著提高学生分析问题、解决问题以及自主学习的能力。

6.在实验与演示环节中,教师操作正确熟练,教学组织严密有序,为学生提供了良好的学习体验。

7.教师以身作则,为人师表,仪表端庄大方,举止文雅得体,语言文明礼貌,从不辱骂或体罚学生,为学生树立了良好的榜样。

8.作业布置适量适度,难易程度合理,批改认真细致,讲评及时到位,有助于学生巩固所学知识并提升学习效果。

9.课堂氛围活跃融洽,实现了师生之间的双向交流与互动,为教学质量的提升奠定了坚实的基础。

(二)学生获得实习单位好评

(一)参考教材

1. 王群. 网络攻击与防御技术[M]. 北京:清华大学出版社, 2019.

2. 刘念, 陈雪松, 谈洪磊. 计算机网络攻击与防护[M]. 武汉: 华中科技大学出版社, 2023.

(二)参考资料

1.王群, 徐鹏, 馥娟. 网络攻击与防御实训[M]. 北京:清华大学出版社, 2019.

2.林英,张雁,康雁. 网络攻击与防御技术[M]. 北京:清华大学出版社, 2015.

3.迟恩宇, 王东, 杨亚洲. 网络安全与防护[M]. 北京:高等教育出版社, 2015.

4.王隆杰. 网络攻防案例教程[M]. 北京:高等教育出版社, 2016.

5.王敏, 甘刚. 网络攻击与防御[M]. 西安:西安电子科技大学大学出版社, 2017.

6.李阳, 田其壮, 张明真. 黑客攻防从入门到精通[M]. 北京:人民邮电出版社, 2018.

7.Justin Clarke 著, 施宏斌, 叶愫译. SQL注入攻击与防御(第2版) [M]. 北京:清华大学出版社, 2013.

8.网络安全技术联盟. 黑客攻防工具实战从新手到高手[M]. 北京:清华大学出版社, 2018.

(三)参考网站

1.中国计算机安全 http://www.infosec.org.cn

2.网络分析专家论坛http://www.netexpert.cn

3.国家互联网应急中心 http://www.cert.org.cn

4.国家信息安全漏洞共享平台 http://www.cnvd.org.cn

5.安全客 https://www.anquanke.com/

6.安全牛课堂 https://www.aqniukt.com/

7.安全师 https://www.secshi.com/

8.企业安全线上沙龙 https://www.freebuf.com/

9.端口扫描 http://www.t1shopper.com/tools/port-scan/

10.中国黑帽大会 http://www.blackhat.com

| 课程章节 | | 资源名称 | | 文件类型 | | 修改时间 | | 大小 | | 备注 | |

| 1.1 网络攻击的类型 |

网络攻击的类型20221201_204510 - Trim.mp4

|

视频

.mp4

|

2023-11-20 | 112.72MB | ||

|

网络攻击的类型.pptx

|

文档

.pptx

|

2023-11-20 | 952.15KB | |||

| 1.2 网络攻击实施过程 |

网络攻击的实施过程20221201_211230 - Trim.mp4

|

视频

.mp4

|

2023-11-20 | 60.72MB | ||

|

网络攻击的实施过程.pptx

|

文档

.pptx

|

2023-11-20 | 109.62KB | |||

|

附件

|

附件

.${file.extension}

|

2023-11-20 | -- | |||

|

附件

|

附件

.${file.extension}

|

2023-11-20 | -- | |||

| 1.3 网络攻击的新技术 |

网络攻击的新技术20230325_155906.mp4

|

视频

.mp4

|

2023-11-20 | 41.14MB | ||

|

网络攻击的新技术.pptx

|

文档

.pptx

|

2023-11-20 | 111.71KB | |||

| 2.1 Windows操作系统的安全机制 |

Windows操作系统的安全机制20230325_164611.mp4

|

视频

.mp4

|

2023-11-20 | 48.05MB | ||

|

Windows操作系统的安全机制.pptx

|

文档

.pptx

|

2023-11-20 | 5.55MB | |||

|

附件

|

附件

.${file.extension}

|

2023-11-20 | -- | |||

|

附件

|

附件

.${file.extension}

|

2023-11-20 | -- | |||

|

附件

|

附件

.${file.extension}

|

2023-11-20 | -- | |||

|

附件

|

附件

.${file.extension}

|

2023-11-20 | -- | |||

|

附件

|

附件

.${file.extension}

|

2023-11-20 | -- | |||

|

附件

|

附件

.${file.extension}

|

2023-11-20 | -- | |||

|

附件

|

附件

.${file.extension}

|

2023-11-20 | -- | |||

|

附件

|

附件

.${file.extension}

|

2023-11-20 | -- | |||

|

附件

|

附件

.${file.extension}

|

2023-11-20 | -- | |||

| 2.2 Windows常见命令的使用 |

Windows常见命令的使用20230325_171401.mp4

|

视频

.mp4

|

2023-11-20 | 63.45MB | ||

|

Windows常用命令以及用法.pptx

|

文档

.pptx

|

2023-11-20 | 104.36KB | |||

| 2.3 Windows用户管理 |

Windows用户管理20230325_175854.mp4

|

视频

.mp4

|

2023-11-20 | 23.02MB | ||

|

Windows用户管理.pptx

|

文档

.pptx

|

2023-11-20 | 107.72KB | |||

| 3.1 Linux操作系统及其结构 |

Linux操作系统及其结构20230331_182753.mp4

|

视频

.mp4

|

2023-11-20 | 52.95MB | ||

|

Linux操作系统及其结构.pptx

|

文档

.pptx

|

2023-11-20 | 390.16KB | |||

| 3.2 Linux常见命令的使用 |

Linux常见命令的使用20230331_203023.mp4

|

视频

.mp4

|

2023-11-20 | 41.48MB | ||

|

Linux常见命令的使用.pptx

|

文档

.pptx

|

2023-11-20 | 133.98KB | |||

| 3.3 Linux用户管理 |

Linux用户管理20230331_205408.mp4

|

视频

.mp4

|

2023-11-20 | 39.16MB | ||

|

Linux用户管理.pptx

|

文档

.pptx

|

2023-11-20 | 124.56KB | |||

| 4.1 端口扫描 |

20221127_210117 - Trim.mp4

|

视频

.mp4

|

2023-11-20 | 188.30MB | ||

|

端口扫描-merge.pptx

|

文档

.pptx

|

2023-11-20 | 512.54KB | |||

|

附件

|

附件

.${file.extension}

|

2023-11-20 | -- | |||

| 4.2 类型探查 |

20230325_202511.mp4

|

视频

.mp4

|

2023-11-20 | 33.92MB | ||

|

类型探查-merge.pptx

|

文档

.pptx

|

2023-11-20 | 331.19KB | |||

|

附件

|

附件

.${file.extension}

|

2023-11-20 | -- | |||

| 4.3 漏洞扫描 |

漏洞扫描-merge-part1-20221128_171342 - Trim.mp4

|

视频

.mp4

|

2023-11-20 | 161.88MB | ||

|

漏洞扫描-merge-part2-20221128_203711 - Trim.mp4

|

视频

.mp4

|

2023-11-20 | 177.54MB | |||

|

漏洞扫描-merge-part1.pptx

|

文档

.pptx

|

2023-11-20 | 636.68KB | |||

|

漏洞扫描-merge-part2.pptx

|

文档

.pptx

|

2023-11-20 | 299.79KB | |||

|

附件

|

附件

.${file.extension}

|

2023-11-20 | -- | |||

| 5.1 网络嗅探的基本工作原理 |

网络嗅探的基本工作原理20230404_210922.mp4

|

视频

.mp4

|

2023-11-20 | 32.03MB | ||

|

网络嗅探的基本工作原理.pptx

|

文档

.pptx

|

2023-11-20 | 1.17MB | |||

|

附件

|

附件

.${file.extension}

|

2023-11-20 | -- | |||

| 5.2 ARP欺骗 |

20230331_211355.mp4

|

视频

.mp4

|

2023-11-20 | 28.60MB | ||

|

ARP欺骗.pptx

|

文档

.pptx

|

2023-11-20 | 836.59KB | |||

| 5.3 DNS欺骗 |

DNS欺骗20230403_190843.mp4

|

视频

.mp4

|

2023-11-20 | 29.79MB | ||

|

DNS欺骗.pptx

|

文档

.pptx

|

2023-11-20 | 1.67MB | |||

|

附件

|

附件

.${file.extension}

|

2023-11-20 | -- | |||

|

附件

|

附件

.${file.extension}

|

2023-11-20 | -- | |||

|

附件

|

附件

.${file.extension}

|

2023-11-20 | -- | |||

|

附件

|

附件

.${file.extension}

|

2023-11-20 | -- | |||

|

附件

|

附件

.${file.extension}

|

2023-11-20 | -- | |||

|

附件

|

附件

.${file.extension}

|

2023-11-20 | -- | |||

|

附件

|

附件

.${file.extension}

|

2023-11-20 | -- | |||

|

附件

|

附件

.${file.extension}

|

2023-11-20 | -- | |||

|

附件

|

附件

.${file.extension}

|

2023-11-20 | -- | |||

|

附件

|

附件

.${file.extension}

|

2023-11-20 | -- | |||

|

附件

|

附件

.${file.extension}

|

2023-11-20 | -- | |||

|

附件

|

附件

.${file.extension}

|

2023-11-20 | -- | |||

|

附件

|

附件

.${file.extension}

|

2023-11-20 | -- | |||

|

附件

|

附件

.${file.extension}

|

2023-11-20 | -- | |||

|

附件

|

附件

.${file.extension}

|

2023-11-20 | -- | |||

|

附件

|

附件

.${file.extension}

|

2023-11-20 | -- | |||

|

附件

|

附件

.${file.extension}

|

2023-11-20 | -- | |||

|

附件

|

附件

.${file.extension}

|

2023-11-20 | -- | |||

|

附件

|

附件

.${file.extension}

|

2023-11-20 | -- | |||

|

附件

|

附件

.${file.extension}

|

2023-11-20 | -- | |||

|

附件

|

附件

.${file.extension}

|

2023-11-20 | -- | |||

|

附件

|

附件

.${file.extension}

|

2023-11-20 | -- | |||

| 5.4 DDoS攻击 |

DDoS攻击20230331_212824.mp4

|

视频

.mp4

|

2023-11-20 | 66.54MB | ||

|

DDoS攻击.pptx

|

文档

.pptx

|

2023-11-20 | 779.37KB | |||

| 6.1 计算机病毒的概述 |

计算机病毒的概述20230404_213327.mp4

|

视频

.mp4

|

2023-11-20 | 53.36MB | ||

|

计算机病毒的概述.pptx

|

文档

.pptx

|

2023-11-20 | 1.05MB | |||

| 6.2 宏病毒 |

宏病毒20230404_225333.mp4

|

视频

.mp4

|

2023-11-20 | 46.04MB | ||

|

宏病毒.pptx

|

文档

.pptx

|

2023-11-20 | 137.29KB | |||

| 6.3 灰鸽子木马 |

灰鸽子木马20230404_223121.mp4

|

视频

.mp4

|

2023-11-20 | 58.55MB | ||

|

灰鸽子木马.pptx

|

文档

.pptx

|

2023-11-20 | 128.21KB | |||

| 6.4 病毒防范方法 |

病毒防范方法20230404_230806.mp4

|

视频

.mp4

|

2023-11-20 | 37.03MB | ||

|

病毒防范方法.pptx

|

文档

.pptx

|

2023-11-20 | 1.07MB | |||

| 7.1 口令的破解技术 |

口令的破解技术20230405_162620.mp4

|

视频

.mp4

|

2023-11-20 | 28.73MB | ||

|

口令的破解技术.pptx

|

文档

.pptx

|

2023-11-20 | 2.21MB | |||

| 7.2 win口令本地破解 |

win口令本地破解new20231205.pptx

|

文档

.pptx

|

2023-12-05 | 108.34KB | ||

|

win口令本地破解.pptx

|

文档

.pptx

|

2023-12-05 | 104.43KB | |||

|

win口令本地破解new20231205-20231205_212522.mp4

|

视频

.mp4

|

2023-12-05 | 12.78MB | |||

| 7.3 win口令远程破解 |

win口令远程破解.pptx

|

文档

.pptx

|

2023-12-05 | 101.71KB | ||

|

win口令远程破解new20231205-20231205_211750.mp4

|

视频

.mp4

|

2023-12-05 | 14.46MB | |||

|

win口令远程破解new20231205.pptx

|

文档

.pptx

|

2023-12-05 | 102.77KB | |||

| 7.4 口令破解的防范方法 |

口令破解的防范方法20230405_164510.mp4

|

视频

.mp4

|

2023-11-20 | 14.14MB | ||

|

口令破解的防范方法.pptx

|

文档

.pptx

|

2023-11-20 | 320.89KB | |||

| 8.1 缓冲区溢出概况 |

缓冲区溢出概况20230405_172208.mp4

|

视频

.mp4

|

2023-11-20 | 23.14MB | ||

|

缓冲区溢出概况.pptx

|

文档

.pptx

|

2023-11-20 | 107.60KB | |||

| 8.2 本地缓冲区溢出 |

本地缓冲区溢出20230405_175843.mp4

|

视频

.mp4

|

2023-11-20 | 35.95MB | ||

|

本地缓冲区溢出.pptx

|

文档

.pptx

|

2023-11-20 | 182.06KB | |||

| 8.3 远程溢出 |

远程溢出.pptx

|

文档

.pptx

|

2023-12-05 | 596.02KB | ||

|

远程缓冲区溢出攻击new20231205-20231205_202355.mp4

|

视频

.mp4

|

2023-12-05 | 23.59MB | |||

|

远程缓冲区溢出攻击new20231205.pptx

|

文档

.pptx

|

2023-12-05 | 124.78KB | |||

| 8.4 缓冲区溢出的防范 |

缓冲区溢出的防范.pptx

|

文档

.pptx

|

2023-12-05 | 104.90KB | ||

|

缓冲区溢出的防范new20231205-20231205_200802.mp4

|

视频

.mp4

|

2023-12-05 | 15.72MB | |||

|

缓冲区溢出的防范new20231205.pptx

|

文档

.pptx

|

2023-12-05 | 104.89KB | |||

| 9.1 SQL注入的概述 |

SQL注入的概述.pptx

|

文档

.pptx

|

2023-12-05 | 306.25KB | ||

|

SQL注入的概述20231204_203334.mp4

|

视频

.mp4

|

2023-12-05 | 19.30MB | |||

| 9.2 SQL注入漏洞利用 |

SQL注入漏洞利用.pptx

|

文档

.pptx

|

2023-12-05 | 123.68KB | ||

|

SQL注入漏洞利用20231204_204912.mp4

|

视频

.mp4

|

2023-12-05 | 30.81MB | |||

| 9.3 SQL注入的防范方法 |

SQL注入的防范方法.pptx

|

文档

.pptx

|

2023-12-05 | 624.88KB | ||

|

SQL注入的防范方法20231204_210930.mp4

|

视频

.mp4

|

2023-12-05 | 5.32MB | |||

| 9.4 XSS攻击的概述 |

XSS攻击的概述.pptx

|

文档

.pptx

|

2023-12-05 | 125.59KB | ||

|

XSS攻击的概述20231205_175342.mp4

|

视频

.mp4

|

2023-12-05 | 11.06MB | |||

| 9.5 XSS漏洞利用 |

XSS漏洞的利用.pptx

|

文档

.pptx

|

2023-12-05 | 1.10MB | ||

|

XSS漏洞的利用20231205_181355.mp4

|

视频

.mp4

|

2023-12-05 | 21.64MB | |||

| 9.6 XSS攻击的防范方法 |

XSS攻击的防范方法.pptx

|

文档

.pptx

|

2023-12-05 | 128.40KB | ||

|

XSS攻击的防范方法20231205_175027.mp4

|

视频

.mp4

|

2023-12-05 | 4.00MB | |||

| 9.7 CSRF跨站请求伪造 |

CSRF跨站请求伪造.pptx

|

文档

.pptx

|

2023-12-05 | 153.51KB | ||

|

CSRF跨站请求伪造20231204_211338.mp4

|

视频

.mp4

|

2023-12-05 | 12.94MB | |||

| 9.8 SSRF服务器端请求伪造 |

SSRF服务器端请求伪造.pptx

|

文档

.pptx

|

2023-12-05 | 313.54KB | ||

|

SSRF服务器端请求伪造20231204_212133.mp4

|

视频

.mp4

|

2023-12-05 | 16.67MB | |||

| 10.1 二进制pwn |

P33_...

|

视频

.mp4

|

2023-11-21 | 60.50MB | ||

|

P32_...

|

视频

.mp4

|

2023-11-21 | 141.83MB | |||

|

P31_...

|

视频

.mp4

|

2023-11-21 | 252.10MB | |||

|

P30_...

|

视频

.mp4

|

2023-11-21 | 128.56MB | |||

|

P29_...

|

视频

.mp4

|

2023-11-21 | 134.92MB | |||

|

P28_...

|

视频

.mp4

|

2023-11-21 | 130.01MB | |||

|

P27_...

|

视频

.mp4

|

2023-11-21 | 150.46MB | |||

|

P26_...

|

视频

.mp4

|

2023-11-21 | 116.66MB | |||

|

P25_...

|

视频

.mp4

|

2023-11-21 | 104.37MB | |||

|

P24_...

|

视频

.mp4

|

2023-11-21 | 143.96MB | |||

|

P23_...

|

视频

.mp4

|

2023-11-21 | 189.06MB | |||

|

P22_...

|

视频

.mp4

|

2023-11-21 | 363.04MB | |||

|

P21_...

|

视频

.mp4

|

2023-11-21 | 161.49MB | |||

|

P20_...

|

视频

.mp4

|

2023-11-21 | 201.88MB | |||

|

P19_...

|

视频

.mp4

|

2023-11-21 | 30.86MB | |||

|

P18_...

|

视频

.mp4

|

2023-11-21 | 135.97MB | |||

|

P17_...

|

视频

.mp4

|

2023-11-21 | 162.83MB | |||

|

P16_...

|

视频

.mp4

|

2023-11-21 | 115.61MB | |||

|

P15_...

|

视频

.mp4

|

2023-11-21 | 74.23MB | |||

|

P14_...

|

视频

.mp4

|

2023-11-21 | 312.11MB | |||

|

P13_...

|

视频

.mp4

|

2023-11-21 | 305.64MB | |||

|

P12_...

|

视频

.mp4

|

2023-11-21 | 192.88MB | |||

|

P11_...

|

视频

.mp4

|

2023-11-21 | 151.98MB | |||

|

P10_...

|

视频

.mp4

|

2023-11-21 | 148.61MB | |||

|

P9_9...

|

视频

.mp4

|

2023-11-21 | 202.84MB | |||

|

P8_8...

|

视频

.mp4

|

2023-11-21 | 142.05MB | |||

|

P7_7...

|

视频

.mp4

|

2023-11-21 | 115.41MB | |||

|

P6_6...

|

视频

.mp4

|

2023-11-21 | 213.59MB | |||

|

P5_5...

|

视频

.mp4

|

2023-11-21 | 426.62MB | |||

|

P4_4...

|

视频

.mp4

|

2023-11-21 | 189.51MB | |||

|

P3_3...

|

视频

.mp4

|

2023-11-21 | 208.99MB | |||

|

P2_2...

|

视频

.mp4

|

2023-11-21 | 235.12MB | |||

|

P1_1...

|

视频

.mp4

|

2023-11-21 | 141.75MB | |||

| 10.2 逆向工程 |

IDA逆向工具的使用_P18_18.IDA逆向_2级指针数组.mp4

|

视频

.mp4

|

2023-12-06 | 41.61MB | ||

|

IDA逆向工具的使用_P17_17.IDA逆向_函数与结构体数组.mp4

|

视频

.mp4

|

2023-12-06 | 100.99MB | |||

|

IDA逆向工具的使用_P16_16.IDA逆向_结构体数组与逻辑.mp4

|

视频

.mp4

|

2023-12-06 | 73.80MB | |||

|

IDA逆向工具的使用_P15_15.IDA逆向_结构体数组.mp4

|

视频

.mp4

|

2023-12-06 | 67.25MB | |||

|

IDA逆向工具的使用_P14_14.IDA逆向_双重循环.mp4

|

视频

.mp4

|

2023-12-06 | 64.91MB | |||

|

IDA逆向工具的使用_P13_13.IDA逆向_字符串排序.mp4

|

视频

.mp4

|

2023-12-06 | 67.19MB | |||

|

IDA逆向工具的使用_P12_12.IDA逆向_函数的封装.mp4

|

视频

.mp4

|

2023-12-06 | 79.30MB | |||

|

【逆向基础】IDA入门教程_P2_02 IDA使用说明__卜兰老师.mp4

|

视频

.mp4

|

2023-12-06 | 86.36MB | |||

|

IDA逆向工具的使用_P11_11.IDA逆向_数组比较.mp4

|

视频

.mp4

|

2023-12-06 | 43.66MB | |||

|

IDA逆向工具的使用_P10_10.IDA逆向_有趣字符串.mp4

|

视频

.mp4

|

2023-12-06 | 75.16MB | |||

|

【逆向基础】IDA入门教程_P1_01 IDA入门教程.mp4

|

视频

.mp4

|

2023-12-06 | 125.73MB | |||

|

IDA逆向工具的使用_P9_9.IDA逆向_for与数组.mp4

|

视频

.mp4

|

2023-12-06 | 49.83MB | |||

|

IDA逆向工具的使用_P8_8.IDA逆向_for与while.mp4

|

视频

.mp4

|

2023-12-06 | 52.40MB | |||

|

IDA逆向工具的使用_P7_7.IDA逆向_简单循环.mp4

|

视频

.mp4

|

2023-12-06 | 34.08MB | |||

|

IDA逆向工具的使用_P6_6.IDC花指令剔除3.mp4

|

视频

.mp4

|

2023-12-06 | 52.64MB | |||

|

IDA逆向工具的使用_P5_5.IDC花指令剔除2.mp4

|

视频

.mp4

|

2023-12-06 | 45.31MB | |||

|

IDA逆向工具的使用_P4_4.IDC花指令剔除1.mp4

|

视频

.mp4

|

2023-12-06 | 77.96MB | |||

|

网络安全夏令营 pwn-3.mp4

|

视频

.mp4

|

2023-12-06 | 115.95MB | |||

|

IDA逆向工具的使用_P3_3.OPCODE详解.mp4

|

视频

.mp4

|

2023-12-06 | 45.87MB | |||

|

IDA逆向工具的使用_P2_2.IDA分析花指令.mp4

|

视频

.mp4

|

2023-12-06 | 96.59MB | |||

|

网络安全夏令营 pwn-2.mp4

|

视频

.mp4

|

2023-12-06 | 199.92MB | |||

|

IDA逆向工具的使用_P1_1.UPX压缩壳与脱壳.mp4

|

视频

.mp4

|

2023-12-06 | 68.14MB | |||

|

网络安全夏令营 pwn-1.mp4

|

视频

.mp4

|

2023-12-06 | 131.56MB | |||

|

网络安全夏令营】Pwn-环境搭建.mp4

|

视频

.mp4

|

2023-12-06 | 251.61MB | |||

|

网络安全夏令营】Pwn-5.mp4

|

视频

.mp4

|

2023-12-06 | 124.89MB | |||

|

网络安全夏令营】Pwn-4.mp4

|

视频

.mp4

|

2023-12-06 | 274.40MB | |||

| 10.3 BPburpsuite使用 |

渗透测试工具——burpsuite详细使用视频_P14_14_burpsuite_其他模块介绍.mp4

|

视频

.mp4

|

2023-11-21 | 87.90MB | ||

|

渗透测试工具——burpsuite详细使用视频_P13_13_burpsuite_设置2.mp4

|

视频

.mp4

|

2023-11-21 | 65.47MB | |||

|

渗透测试工具——burpsuite详细使用视频_P12_12_burpsuite_设置1.mp4

|

视频

.mp4

|

2023-11-21 | 116.02MB | |||

|

渗透测试工具——burpsuite详细使用视频_P11_11_burpsuite_扫描模块.mp4

|

视频

.mp4

|

2023-11-21 | 114.72MB | |||

|

渗透测试工具——burpsuite详细使用视频_P10_10_burpsuite_攻击_设置.mp4

|

视频

.mp4

|

2023-11-21 | 87.35MB | |||

|

渗透测试工具——burpsuite详细使用视频_P9_09_burpsuite_攻击_payload.mp4

|

视频

.mp4

|

2023-11-21 | 62.61MB | |||

|

渗透测试工具——burpsuite详细使用视频_P8_08_burpsuite_攻击_攻击类型选择.mp4

|

视频

.mp4

|

2023-11-21 | 76.87MB | |||

|

渗透测试工具——burpsuite详细使用视频_P7_07_burpsuite_攻击1.mp4

|

视频

.mp4

|

2023-11-21 | 115.45MB | |||

|

渗透测试工具——burpsuite详细使用视频_P6_06_burpsuite_重放.mp4

|

视频

.mp4

|

2023-11-21 | 104.58MB | |||

|

渗透测试工具——burpsuite详细使用视频_P5_05_burpsuite_代理的其他设置.mp4

|

视频

.mp4

|

2023-11-21 | 95.03MB | |||

|

渗透测试工具——burpsuite详细使用视频_P4_04_burpsuite_代理监听设置.mp4

|

视频

.mp4

|

2023-11-21 | 194.86MB | |||

|

渗透测试工具——burpsuite详细使用视频_P3_03_burpsuite_Proxy_代理模块_无镜头变化.mp4

|

视频

.mp4

|

2023-11-21 | 181.05MB | |||

|

渗透测试工具——burpsuite详细使用视频_P2_02_burpsuite_安装和简介.mp4

|

视频

.mp4

|

2023-11-21 | 84.52MB | |||

|

渗透测试工具——burpsuite详细使用视频_P1_01_burpsuite_应用场景.mp4

|

视频

.mp4

|

2023-11-21 | 135.87MB | |||

| 10.4 Wireshark使用 |

【网络安全常用工具】Wireshark抓包工具使用技巧1

|

视频

.mp4

|

2023-11-21 | 23.40MB | ||

|

【网络安全常用工具】Wireshark抓包工具使用技巧2

|

视频

.mp4

|

2023-11-21 | 8.40MB | |||

|

【网络安全常用工具】Wireshark抓包工具使用技巧3

|

视频

.mp4

|

2023-11-21 | 37.08MB | |||

|

【网络安全常用工具】Wireshark抓包工具使用技巧4

|

视频

.mp4

|

2023-11-21 | 11.70MB | |||

|

【网络安全常用工具】Wireshark抓包工具使用技巧5

|

视频

.mp4

|

2023-11-21 | 15.70MB | |||

|

【网络安全常用工具】Wireshark抓包工具使用技巧6

|

视频

.mp4

|

2023-11-21 | 49.38MB | |||

|

【网络安全常用工具】Wireshark抓包工具使用技巧7

|

视频

.mp4

|

2023-11-21 | 8.64MB | |||

|

【网络安全常用工具】Wireshark抓包工具使用技巧8

|

视频

.mp4

|

2023-11-21 | 14.42MB | |||

| 10.5 CTF比赛 |

2023年“羊城杯”网络安全大赛 决赛 AWDP [Break+Fix] Web方向题解wp 全.docx

|

文档

.docx

|

2023-11-28 | 4.58MB | ||

|

第二届“陇剑杯”网络安全大赛预选赛 - WriteUp By EDISEC.docx

|

文档

.docx

|

2023-11-28 | 13.58MB | |||

| 10.6 信息安全工程师 |

1 2016年软考职称信息安全工程师下午真题解读(012604).mp4

|

视频

.mp4

|

2023-11-21 | 183.04MB | ||

|

1 2017年软考职称信息安全工程师下午真题解读.mp4

|

视频

.mp4

|

2023-11-21 | 185.94MB | |||

|

1 2018年软考职称信息安全工程师下午真题解读(012604).mp4

|

视频

.mp4

|

2023-11-21 | 173.77MB | |||

|

《信息安全工程师》知识点集锦.pdf

|

文档

.pdf

|

2023-11-21 | 3.27MB | |||

|

1 2019年软考职称信息安全工程师下午真题解读.mp4

|

视频

.mp4

|

2023-11-21 | 101.04MB | |||

|

13、信息安全重点案例+综合知识.pdf

|

文档

.pdf

|

2023-11-21 | 3.30MB | |||

|

冲刺.pdf

|

文档

.pdf

|

2023-11-21 | 10.68MB | |||

|

信息安全工程师串讲.pdf

|

文档

.pdf

|

2023-11-21 | 6.68MB | |||

|

冲刺(1).pdf

|

文档

.pdf

|

2023-11-21 | 10.68MB | |||

|

信息安全工程师串讲(1).pdf

|

文档

.pdf

|

2023-11-21 | 6.68MB | |||

|

信息安全工程师官方教材知识点梳理.pdf

|

文档

.pdf

|

2023-11-21 | 2.14MB | |||

|

信息安全工程师考前串讲资料.pdf

|

文档

.pdf

|

2023-11-21 | 1.45MB | |||

| 10.7 网络安全宣传 |

网络安全宣传片.mp4

|

视频

.mp4

|

2023-11-21 | 122.56MB | ||

|

网络安全意识趣味动画——《数据泄露》.mp4

|

视频

.mp4

|

2023-11-21 | 5.10MB | |||

|

“窃听风云”谁在偷听你的隐私.mp4

|

视频

.mp4

|

2023-11-21 | 48.38MB | |||

|

【网络安全】共筑网络安全防线.mp4

|

视频

.mp4

|

2023-11-21 | 44.87MB | |||

|

2022国家网络安全宣传周短片:《你以为你以为的安全就安全吗》.mp4

|

视频

.mp4

|

2023-11-21 | 45.22MB | |||

|

网络爬虫正在“入侵”你的生活.......mp4

|

视频

.mp4

|

2023-11-21 | 50.39MB | |||

| 11.1 网络安全综合实训平台 |

附件

|

附件

.${file.extension}

|

2023-11-21 | -- | ||

|

附件

|

附件

.${file.extension}

|

2023-11-21 | -- | |||

|

附件

|

附件

.${file.extension}

|

2023-11-21 | -- | |||

|

附件

|

附件

.${file.extension}

|

2023-11-21 | -- | |||

|

附件

|

附件

.${file.extension}

|

2023-11-21 | -- | |||

| 11.2 综合实训 |

Metasploitable2靶机渗透学习.docx

|

文档

.docx

|

2023-11-21 | 14.33MB | ||

|

Acid实验步骤.docx

|

文档

.docx

|

2023-11-21 | 1.39MB | |||

|

Billu_b0x实验步骤.docx

|

文档

.docx

|

2023-11-21 | 9.63MB | |||

|

BSides-Vancouver-2018-Workshop实验步骤.docx

|

文档

.docx

|

2023-11-21 | 1.31MB | |||

|

Flask SSTI利用方式的探索.docx

|

文档

.docx

|

2023-11-21 | 14.14KB | |||

|

FourAndSix2实验步骤.docx

|

文档

.docx

|

2023-11-21 | 4.30MB | |||

|

FristiLeaks_1.3实验步骤.docx

|

文档

.docx

|

2023-11-21 | 2.57MB | |||

|

g0rmint实验步骤.docx

|

文档

.docx

|

2023-11-21 | 953.28KB | |||

|

JIS-CTF-VulnUpload-CTF01实验步骤.docx

|

文档

.docx

|

2023-11-21 | 5.06MB | |||

|

Prime_Series_Level-1实验步骤.docx

|

文档

.docx

|

2023-11-21 | 1.22MB | |||

|

Raven实验步骤.docx

|

文档

.docx

|

2023-11-21 | 12.47KB | |||

|

sick0s1.2实验步骤.docx

|

文档

.docx

|

2023-11-21 | 1.48MB | |||

|

Super-Mario-Host-v1.0.1实验步骤.docx

|

文档

.docx

|

2023-11-21 | 2.06MB | |||

|

theEther实验步骤.docx

|

文档

.docx

|

2023-11-21 | 4.70MB | |||

|

Typhoon-v1.02实验步骤.docx

|

文档

.docx

|

2023-11-21 | 7.45MB | |||

|

zico2实验步骤.docx

|

文档

.docx

|

2023-11-21 | 1.65MB | |||

|

利用vulhub模拟Weblogic的SSRF漏洞.docx

|

文档

.docx

|

2023-11-21 | 1.72MB | |||

|

绿盟网络空间安全仿真平台.null

|

附件

.${file.extension}

|

2023-11-21 | -- | |||

|

附件

|

附件

.${file.extension}

|

2023-11-21 | -- | |||

|

附件

|

附件

.${file.extension}

|

2023-11-21 | -- | |||

|

附件

|

附件

.${file.extension}

|

2023-11-27 | -- | |||

|

附件

|

附件

.${file.extension}

|

2023-11-28 | -- | |||

|

附件

|

附件

.${file.extension}

|

2023-11-28 | -- |