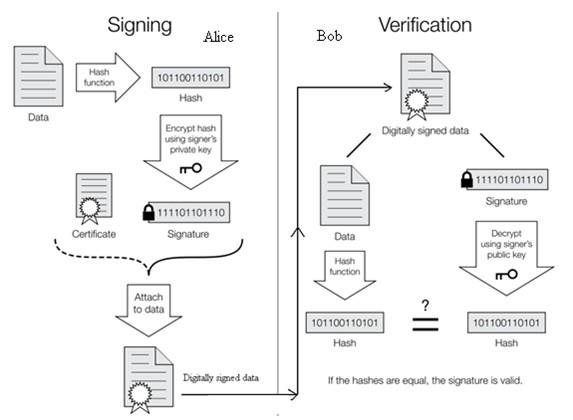

使用PGP对邮件内容进行加密、签名的操作原理和对文件的加密、签名一样,都是选择对方的公钥进行加密而用自己的私钥进行签名,对方收到后使用自己的私钥进行解密,而使用对方的公钥进行签名验证。

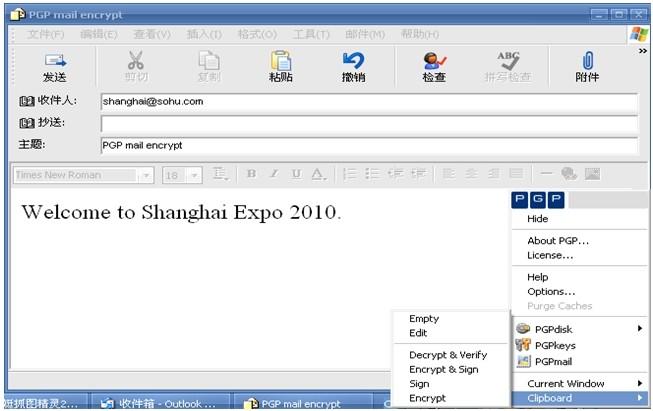

在具体操作上,需要将要加密、签名的邮件内容复制到剪贴板上,然后选择操作系统右下角PGP图标中的“Clipboard”→“Encrypt & Sign”命令。

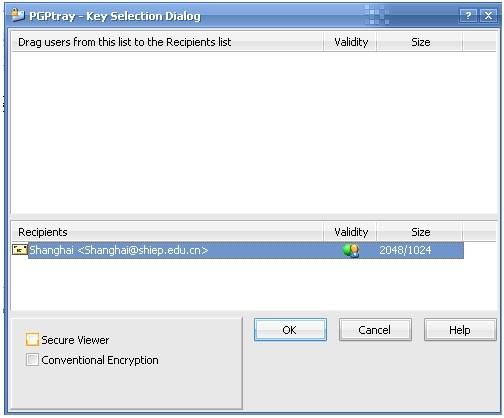

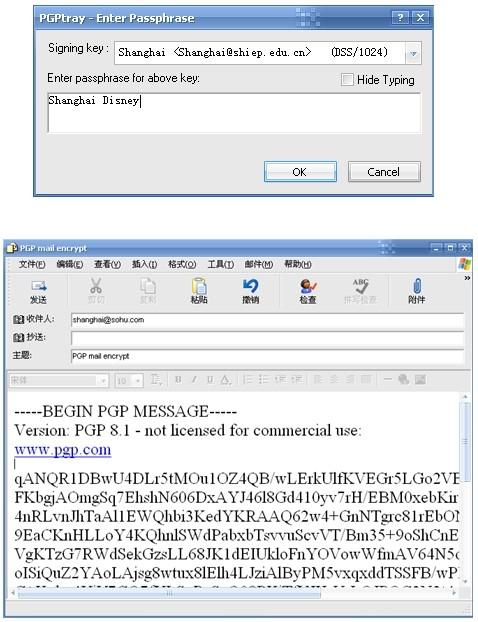

在随后出现的对话框中,和上述对文件的操作一样,选择对方的公钥进行加密,用自己的私钥进行签名。PGP动作完成后,会将加密和签名的结果自动更新到剪贴板中。

此时回到邮件编辑状态,只需要将剪贴板的内容粘贴过来,就会得到加密和签名后的邮件,操作过程如图所示。

对方收到加密和签名邮件后,也同样先将邮件内容复制到剪贴板中,然后选择操作系统右下角PGP图标中的“Clipboard”→“Decrypt & Verify”命令完成解密和验证签名。

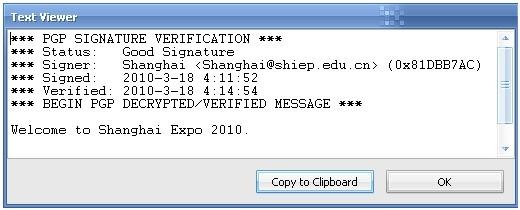

解密和验证签名完成后,PGP会自动出现Text Viewer窗口以显示结果,如图所示。

可以通过按钮将结果复制到剪贴板中,然后再粘贴到需要的地方。

数字签名具备下面的5个特性:

(1)可信性。文件的接收方相信签名者在文件上的数字签名,相信签名人认可文件的内容。

(2)不可伪造性。除签名本人以外的任何其他人不能伪造签名人的数字签名。

(3)不可重用性。签名是被签文件不可分割的一部分,该签名不能被转移到别的文件上。

(4)不可更改性。除了发送方的其他任何人不能伪造签名,也不能对接收或发送的信息进行篡改、伪造。若文件更改,其签名也会发生变化,使得原先的签名不能通过验证从而使文件无效。

(5)不可抵赖性。签名人在事后不能否认其对某个文件的签名。