网上的攻击方式很多,7种最常见的攻击方法与技术,包括口令破解攻击、缓冲区溢出攻击、欺骗攻击、DoS/DDoS攻击、SQL注入攻击、网络蠕虫、木马和后门 。

典技术(Dictionary attack)

混合攻击(Hybrid attack)

暴力攻击(Brute force attack)

破解工具LC5

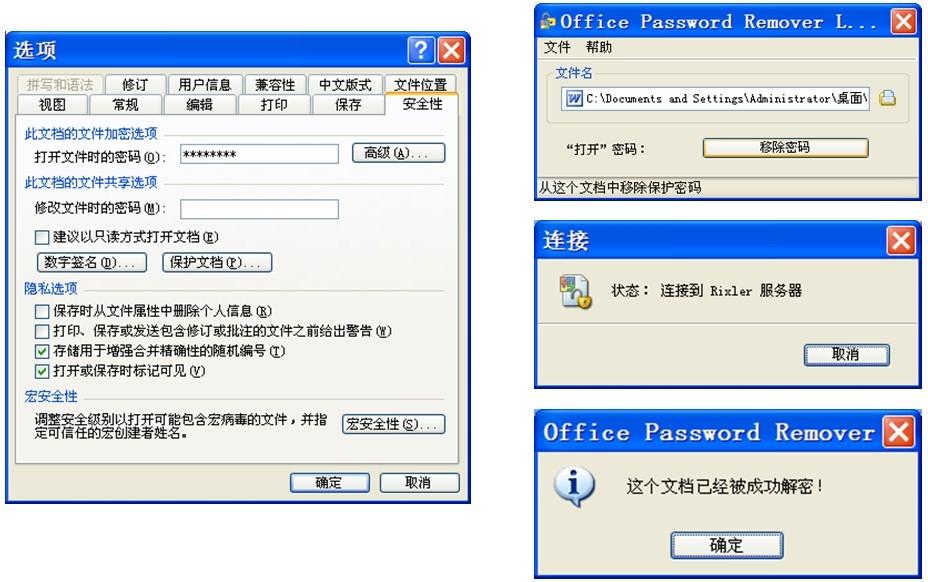

口令破解工具很多,在此我们重点介绍最常用的系统帐户破解工具LC5和Word文件密码破解工具Word Password Recovery Master。

系统账户破解工具LC5

在Windwos操作系统当中,用户帐户的安全管理使用了安全帐号管理器SAM(Security Account Manager)的机制,用户和口令经过Hash变换后以Hash列表形式存放在\SystemRoot\ system32下的SAM文件中,LC5主要是通过破解SAM文件来获取系统的帐户和密码。

Word文件密码破解工具Word Password Recovery Master

缓冲区溢出是一种非常普遍又非常危险的漏洞,在各种操作系统、应用软件中广泛存在。利用缓冲区溢出攻击,可以导致程序运行失败、系统死机、重新启动等后果。更为严重的是,可以利用它执行非授权指令,甚至可以取得系统特权(“肉机”),进而进行各种非法操作。

据统计,通过缓冲区溢出进行的攻击已占所有系统攻击总数据的80%以上。

什么是缓冲区?

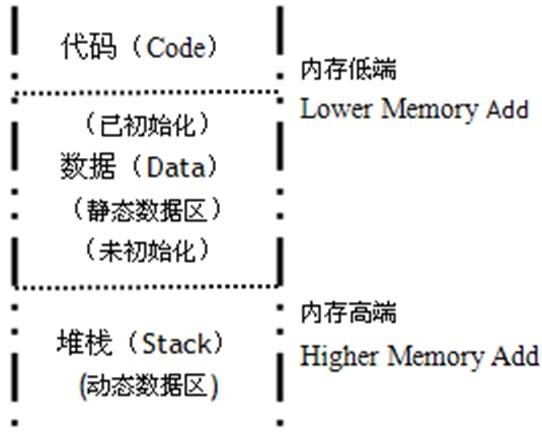

Windows系统的内存结构如图所示。在计算机运行时将内存划分为3个段:代码段、数据段和堆栈段 。

什么是缓冲区溢出攻击?

在计算机内部,如果一个容量有限的内存空间里存储过量数据,这时数据会溢出存储空间。

缓冲区攻击主要是通过往程序的缓冲区写超出其长度的数据,造成缓冲区的溢出,从而破坏程序的堆栈,使程序转而执行其他指令,以达到攻击的目的。

最常见的手段是通过制造缓冲区溢出使程序运行一个用户shell,再通过shell执行其他命令。如果该程序属于root且有suid权限的话,攻击者就获得了一个有root权限的shell,可以对系统进行任意操作了。

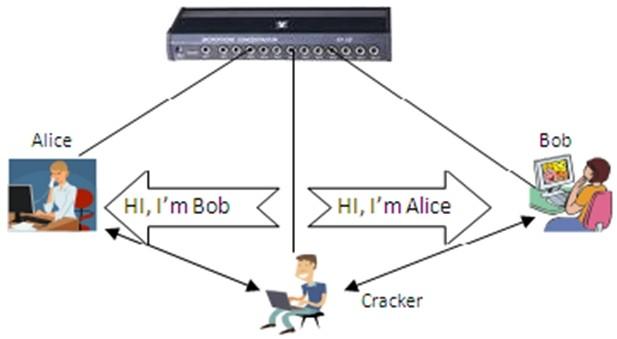

什么是源IP地址欺骗攻击 ?

源IP地址欺骗攻击成为可能的一个重要前提:许多应用程序认为如果数据包可以使其自身沿着路由到达目的地,并且应答包也可回到源地,那么源IP地址一定是有效的。

什么是源路由欺骗攻击?

在通常情况下,信息包从起点到终点所走的路是由位于此两点间的路由器决定的,数据包本身只知道去往何处,而不知道该如何去。源路由可使信息包的发送者将此数据包要经过的路径写在数据包里,使数据包循着一个对方不可预料的路径到达目的主机。

拒绝服务(Denial of Service,DoS)攻击建立在IP地址欺骗攻击的基础上。

最常见的DoS攻击有计算机网络带宽攻击和连通性攻击。

带宽攻击指以极大的通信量冲击网络使得所有可用网络资源都被消耗殆尽,最后导致合法的用户请求无法通过。

连通性攻击指用大量的连接请求冲击计算机,使得所有可用的操作系统资源都被占用,最终计算机无法再处理合法用户的请求。

常见的DoS攻击方式一:SYN Flood

该攻击以多个随机的源主机地址向目的主机发送SYN包,而在收到目的主机的SYN ACK后并不回应,这样,目的主机就为这些源主机建立了大量的连接队列,而且由于没有收到ACK一直维护着这些队列,造成了资源的大量消耗而不能向正常请求提供服务。

常见的DoS攻击方式二:Smurf

该攻击向一个子网的广播地址发一个带有特定请求(如ICMP回应请求)的包,并且将源地址伪装成想要攻击的主机地址。子网上所有主机都回应广播包请求而向被攻击主机发包,使该主机受到攻击。

常见的DoS攻击方式三:Ping of Death

根据TCP/IP的规范,一个包的长度最大为65536字节。尽管一个包的长度不能超过65536字节,但是一个包分成的多个片段的叠加却能做到。当一个主机收到了长度大于65536字节的包时,就是受到了Ping of Death攻击,该攻击会造成主机的当机(英文“down”音译,即死机)。

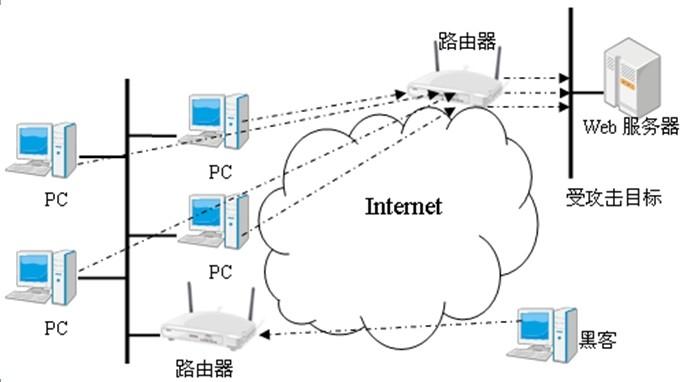

什么是DDoS攻击?

分布式拒绝服务攻击(Distributed Denial of Service,DDoS)是在传统DoS攻击基础之上产生的一类攻击方式。

如果说计算机与网络的处理能力加大了,用一台攻击机来攻击不再能起作用,攻击者使用更多的攻击机同时攻击。DDoS就是利用更多的傀儡机(或称肉机)来发起进攻,以比过去更大的规模来进攻受害者。

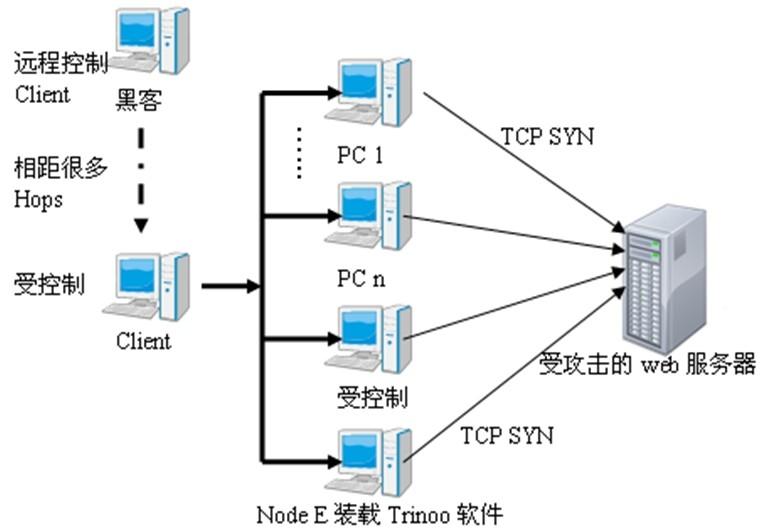

DDoS攻击原理(Trinoo为远程控制软件一种)

动态网站的开发中,在安全性方面,新手最容易忽略的问题就是SQL注入漏洞(SQL Injection)的问题。

相当大一部分程序员在编写代码的时候,没有对用户输入数据的合法性进行判断,使应用程序存在安全隐患。

蠕虫是一种通过网络传播的恶性病毒,它具有病毒的一些共性:传播性、隐藏性、破坏性等;同时具有自己一些特征,如不利用文件寄生(有是只存在于内存中),对网络造成拒绝服务,以及和黑客技术相结合等。

目前危害比较大的蠕虫可以在短时间内蔓延至整个网络,造成网络瘫痪。

蠕虫病毒分类

一种是面向企业用户和局域网,这种病毒利用系统漏洞,主动进行攻击,可造成整个互联网的瘫痪,以“红色代码”、“尼姆达”以及“SQL蠕虫王”为代表。这一类病毒具有很大的主动攻击性,而且爆发也有一定的突然性,但相对来说,查杀这种病毒并不是很难 。

另外一种是针对个人用户的,通过网络(主要是电子邮件、恶意网页形式)迅速传播的蠕虫病毒,以爱虫病毒、求职信病毒为代表。这类病毒的传播方式比较复杂和多样,少数利用了微软的应用程序漏洞,更多的是利用社会工程学对用户进行欺骗和诱使,这样的病毒造成的损失是非常大的,同时也是很难根除的。

蠕虫病毒特点

蠕虫一般不采用PE文(Portable Executable,可移植的执行体)件格式插入文件的方法,而是复制自身在互联网环境下进行传播,病毒的传染能力主要是针对计算机内的文件系统而言,而蠕虫病毒的传染目标是互联网内的所有计算机。

局域网条件下的共享文件夹、电子邮件、网络中的恶意网页、大量存在着漏洞的服务器等,都成为蠕虫的主动攻击目标,它们突然爆发使得人们手足无措。

木马比喻埋伏在别人的计算机里,偷取对方机密信息的程序。

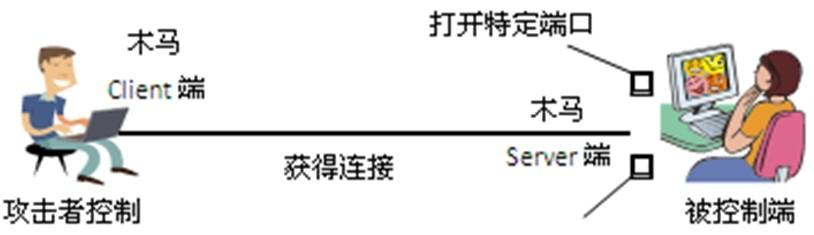

常见的普通木马一般是客户端/服务端(Client/Server,C/S)模式,客户端/服务端之间采用TCP/UDP的通信方式。如果要给别人计算机上植入木马,则受害者一方运行的是服务器端程序,而自己使用的是客户端来控制受害者机器 。

木马的特点

木马是一种基于远程控制的黑客工具,具有隐藏性和非授权性的特点。

所谓隐藏性是指服务端即使发现感染了木马,由于不确定其具体位置。

所谓非授权性是指一旦客户端与服务端连接后,客户端将享有服务端的大部分操作权限,包括修改文件、修改注册表、控制鼠标、键盘等,而这些权力不是服务端赋予的,而是通过木马程序窃取的。

木马工作原理

一旦木马程序被植入到毫不知情的用户的计算机中,以“里应外合”的工作方式,服务程序通过打开特定的端口并进行监听,这些端口好像“后门”一样,所以,也有人把特洛伊木马叫做后门工作。攻击者所掌握的客户端程序向该端口发出请求(Connect request),木马便与其连接起来。攻击者可以使用控制器进入计算机,通过客户端程序命令达到控制服务器端的目的。

木马的传播方式

一种是通过E-mail,客户端将木马程序以附件的形式夹在邮件中发送出去,收信人只要打开附件系统就会感染木马;

另一种是软件下载,一些非正规的网站以提供软件下载为名,将木马捆绑在软件安装程序上。下载后,只要一运行这些程序,木马就会自动安装。