何为防火墙?

防火墙有哪些技术?

防火墙的体系结构有几种?

个人防火墙应用演示

在网络系统中,防火墙指的是一个由软件和硬件设备组合而成,是一种获取安全性方法的形象说法,在内部网和外部网之间、专用网与公共网之间的界面上构造的保护屏障,使Internet与Intranet之间建立起一个安全网关(Security Gateway),从而保护内部网免受非法用户的侵入,防火墙主要由服务访问规则、验证工具、包过滤和应用网关4个部分组成 。

第1代防火墙

第一代防火墙技术几乎与路由器同时出现,采用了包过滤(Packet Filter)技术。

第2、3代防火墙

1989年,贝尔实验室的Dave Presotto和Howard Trickey推出了第二代防火墙,即电路层防火墙,同时提出了第三代防火墙——应用层防火墙(代理防火墙)的初步结构。

第4代防火墙

1992年,南加洲大学(University of Southern California,USC)信息科学院的BobBraden开发出了基于动态包过滤(Dynamic Packet Filter)技术的第4代防火墙,后来演变为目前所说的状态监视(Stateful Inspection)技术。1994年,以色列的CheckPoint公司开发出了第一个采用这种技术的商业化的产品。

第5代防火墙

1998年,NAI公司推出了一种自适应代理(Adaptive Proxy)技术,并在其产品Gauntlet Firewall for NT中得以实现,给代理类型的防火墙赋予了全新的意义,可以称之为第5代防火墙。

一体化安全网关UTM

随着万兆UTM(Unified Threat Management,统一威助管理)的出现,UTM代替防火墙的趋势不可避免。在国际上,Juniper,飞塔公司高性能的UTM占据了一定的市场份额。国内的华三通信(H3C)、启明星辰的高性能UTM则一直领跑国内市场。

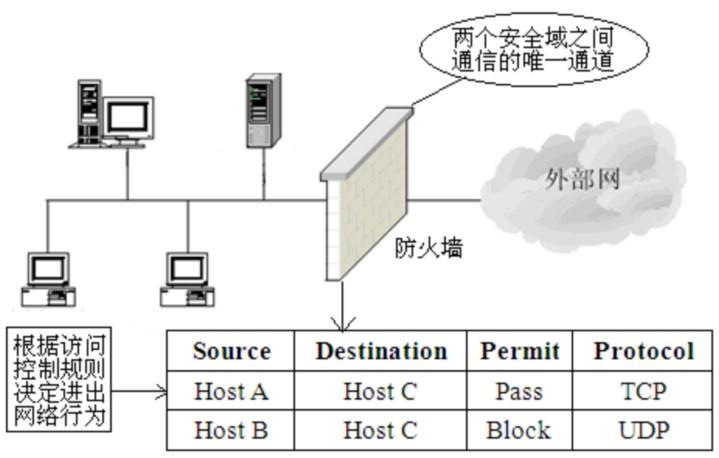

既然防火墙要对内部网络与外部网络之间的通信数据包进行筛选,那么它必然要有一个规则来判定哪些数据包是合法的,哪些是非法的,这些规则组成的集合称为安全规则。

防火墙安全规则由匹配条件和处理方式两部分组成。匹配条件是一些逻辑表达式,用于对通信流量是否合法做出判断。若匹配条件值为真,那么就进行接受处理;否则作拒绝或丢弃处理。

接受:允许通过;

拒绝:拒绝信息通过,通知发送信息的信息源;

丢弃:直接丢弃信息,不通知信息源。

在逻辑上,防火墙是一个分离器、一个限制器,也是一个分析器,有效地监控了内部网和外部网之间的任何活动,保证了内部网络的安全。

(1)可以完成整个网络安全策略的实施。防火墙可以把通信访问限制在可管理范围内。

(2)可以限制对某种特殊对象的访问,如限制某些用户对重要服务器的访问。

(3)具有出色的审计功能,对网络连接的记录都具有很好的审计功能。

(4)可以对有关的管理人员发出告警。

(5)可以将内部网络结构隐藏起来。

(1)不能防止授权访问的攻击。

(2)不能防止没有配置的访问。

(3)不能防止一个合法用户的攻击行为。

(4)不能防止利用标准网络协议中的缺陷进行的攻击。

(5)不能防止利用服务器系统漏洞进行的攻击。

(6)不能防止受病毒感染的文件的传输。

(7)不能防止数据夹带式的攻击。

(8)不能防止可接触的人为或自然的破坏。

由于防火墙处于内部网络和外部网络之间这个特殊位置,因此,防火墙上还可以添加一些其他功能,主要包括:

通过防火墙将内部私有地址转换为全球公共地址。

对一个特定用户的身份进行校验,判断是否合法。

对通过防火墙的信息进行监控。

支持VPN功能等。

包过滤技术

应用网关技术

电路级网关技术

状态检测技术

代理服务器技术

网络地址转换技术

个人防火墙

分布式防火墙