随着黑客攻击技术的日渐发展,暴露出来的系统漏洞越来越多,传统的操作系统加固技术和防火墙隔离技术等都是静态的安全防御技术,对网络环境下日新月异的攻击手段缺乏主动的反应,网络安全需要纵深的、多层次的安全措施。

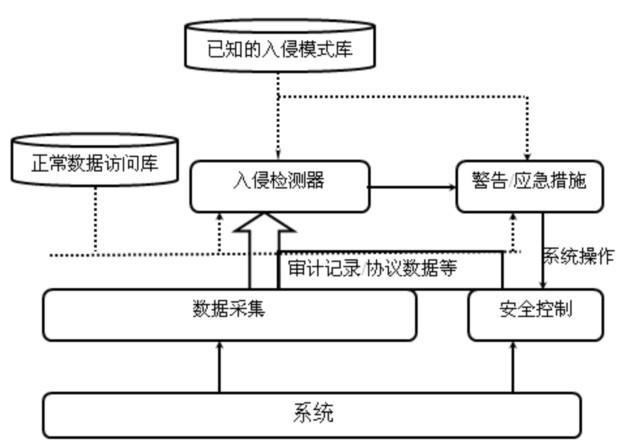

入侵检测系统(Intrusion Detection System,IDS)是静态安全防御技术的合理补充,帮助系统对付网络攻击,扩展了系统管理员的安全管理能力(包括安全审计、监视、进攻识别和响应),提高了信息安全基础结构的完整性。它从计算机网络系统中的若干关键点收集信息,并分析这些信息,查看网络中是否有违反安全策略的行为和遭到袭击的迹象。

现今流行的防火墙技术的局限性主要表现在 :

防火墙不能防止通向站点的后门。

防火墙一般不提供对内部的保护。

防火墙无法防范数据驱动型的攻击。

防火墙不能主动跟踪入侵者。防火墙不能防止用户由Internet上下载被病毒感染的计算机程序或者该类程序附在电子邮件上传输。

入侵检测技术作为近20年来出现的一种积极主动的网络安全技术,是P2DR模型的一个重要组成部分。

与传统的加密和访问控制等常用的安全方法相比,入侵检测系统IDS是种全新的计算机安全措施,它不仅可以检测来自网络外部的入侵行为, 同时也可以检测来自网络内部用户的未授权活动和误操作,有效地弥补了防火墙的不足,被称为防火墙之后的第二道安全闸门。

入侵检测是从计算机网络或计算机系统中的若干关键点搜集信息并对其进行分析,从而发现网络或系统中是否有违反安全策略的行为和遭到袭击的迹象的一种机制。入侵检测系统通过对网络及其上的系统进行监视识别恶意的使用行为,并根据监视结果进行不同的安全动作,最大限度地降低可能的入侵危害。

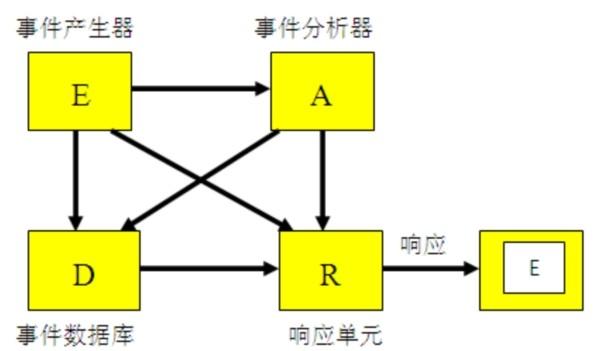

早期由美国国防部高级研究计划局赞助研究,现在由开放组织CIDF工作组负责开发的入侵检测系统标准CIDF(Common Intrusion Detection Framework)包括事件产生器(Eventgenerators)、事件分析器(Eventanalyzers)、事件数据库(Eventdatabases)和响应单元(Responseunits,Alert)四个功能部件

CDIF模型结构图

监视用户和系统的活动,查找非法用户和合法用户的越权操作;

审计系统配置的正确性和安全漏洞,并提示管理员修补漏洞;

对用户的非正常活动进行统计分析,发现入侵行为的规律;

检查系统程序和数据的一致性与正确性;

能够实时地对检测到的入侵行为进行反应;

操作系统的审计跟踪管理。