信息安全已经深入社会生活的各个领域。为了让同学们更好理解信息安全的重要性,我们从介绍一些典型的事件、案例、故事和困惑入手。

奥巴马(BarackObama)关注网络安全,招募青年才俊组建“黑客”部队。据《纽约时报》2009年5月31日报道(如图),美国政府日益重视计算机网络安全,奥巴马认为来自网络空间的威胁已经成为美国面临的最严重的经济和军事威胁之一。由于美国当前仍未脱离金融危机困境,诺斯洛普·格鲁门公司(Northrop Grumman)、美国通用动力公司(General Dynamics)、洛克希德·马丁公司(LockheedMartin)以及雷神公司(RaytheonCompany)等美国军方和情报机构、国防承包商,更容易招揽到过去向往硅谷高科技公司的年轻网络天才。五角大楼也已经招募数千名“黑客士兵”,网络战已经被纳入美国战争规划中。

奥巴马(BarackObama)关注网络安全,招募青年才俊组建“黑客”部队。据《纽约时报》2009年5月31日报道(如图),美国政府日益重视计算机网络安全,奥巴马认为来自网络空间的威胁已经成为美国面临的最严重的经济和军事威胁之一。由于美国当前仍未脱离金融危机困境,诺斯洛普·格鲁门公司(Northrop Grumman)、美国通用动力公司(General Dynamics)、洛克希德·马丁公司(LockheedMartin)以及雷神公司(RaytheonCompany)等美国军方和情报机构、国防承包商,更容易招揽到过去向往硅谷高科技公司的年轻网络天才。五角大楼也已经招募数千名“黑客士兵”,网络战已经被纳入美国战争规划中。

在大多数企业不断裁员瘦身之际,这些国防承包商却迅速行动起来,通过并购小型高科技公司、资助学院研究计划和刊登广告征求“网络忍者”等手段,招聘20岁出头的网络天才,以加强美国的信息战能力。这些年轻人在肯尼迪航天中心和五角大厦的机密实验室中,边听震耳欲聋的摇滚乐,边探测国家网络的安全漏洞,并研发计算机网络防护软件,阻止各种入侵攻击,或反击敌对国家的网络攻击,他们被称为“黑客战士”。

诺斯洛普·格鲁门、通用动力以及雷神主要研究先发制人的主动出击型信息战,找出其它国家计算机网络系统的安全弱点,并研发软件工具以瘫痪敌方系统或窃取其中机密信息。雷神还在设计一种名为“蜜罐(Honeypot)”数码陷阱,以伪装成国防部网站等引诱黑客上钩,然后再解析黑客发动攻击的软件程序码,以阻挡黑客入侵。

20多岁的军方情报机构人员哈丁(Hardin)估计,目前美国军方大约有3000至5000名信息安全专家,另有50000到70000名官兵参与一般的计算机相关任务。若再加上电子战等领域的专家,美军信息战部队总人数已超过88700人。

《纽约时报》报道,奥巴马签署一份密令,成立军方网络司令部。这一举动表明,美国认为,随着自己武库中电脑武器不断增加,美国必须制定战略,如何在未来各种可能的冲突中使用它们,不管是将它们作为威慑力量还是与常规武器一起使用。美国官员尚未说明是否会主动发起网络进攻,但他们认为,网络战可以与常规战争相提并论。

事件1:谷歌事件

美国政府为谷歌(Google)提无理要求撑腰,对中国监管互联网发难。美国总统奥巴马2010年1月22日表态支持希拉里(HilaryDuff Linton),而希拉里1月21日以颇受争议的讲话(在华盛顿演讲主题是美国如何对待互联网(Internet)自由)力挺在中国惹出麻烦的谷歌公司,这一奇怪的美国“官商勾结”的链条惊动了全世界。

谷歌成为美国外交工具。谷歌威胁撤出中国之前曾与美国政府沟通。美国《赫芬顿邮报》网站刊文披露,1月7日,希拉里在国务院举行晚宴,主题是如何利用高科技推动美国在世界范围的外交,嘉宾之一就是谷歌全球CEO埃里克•施密特(Eric Schmidt)。希拉里称,如果美国的外交政策“要鼓励公民社会发展、反抗暴力与压迫,像Twitter、Google、YouTube都是十分重要的21世纪的工具”,这就是21世纪战略的一部分:利用技术工具的力量推动全球外交。文章说,“通过政府与企业领导人的合作,我们正团结一致谋划如何最有效率地利用数字技术工具在全世界推动外交”。美国外交政策网站说,美国正在多个国家推动“公民社会2.0”运动,就像之前推出的“美国之音”和“欧洲自由之声”,鼓励寻求自由和公民权利的草根运动。

全球最高端的互联网技术政策专家博客网CIRCLEID曾打比方说,美国的互联网特殊地位一直就是国际社会的一根刺。美国《新科学家》杂志写道:每当你上网、发邮件或下载音乐时,背后有一个看不见的力量在运作,确保你连上你想去的网站、邮箱和数据库。这个强大的力量叫什么?美国政府。在欧洲,几年前以法德为首的欧洲经济和科技界巨头就齐聚柏林启动了“Quaero”计划,谋略打造能与谷歌相抗衡的超级搜索引擎,一些欧洲媒体甚至满怀期待将其称为“谷歌杀手”。2008年底,欧洲数字图书馆在布鲁塞尔开馆,被称为针对美国文化侵袭的象征。

新加坡《联合早报》说,谷歌事件是美国政商再次联手,以维护信息自由流通为名义,以谷歌退出中国市场为要挟,试图在政治效应和商业利益上双双获利。“这是美国政治和资本彼此呼应、相互支持的最新事例”。这篇题为“中美之间操控与反操控”的文章说,帝国本性的主要特征之一,就是企图操控他国政策,目的是要使自身利益最大化,继而不断扩张本国资本的全球影响力。在当前全球化时代,虽然帝国的暴力倾向在减弱,但操控他国政策的本性没有改变。美国近年来试图操控中国汇率政策就是其中之一。

事件2:土耳其黑客借SQL注入侵入美国军方服务器

2009年5月31日,据国外媒体报道,信息周刊日前发文称,美国政府调查人员正在检测两个存有敏感信息的军方服务器,怀疑它们遭到了土耳其黑客的入侵。

据该文章公布,根据调查记录显示,其中一个服务器于1月26日遭到入侵。这次入侵行为是由著名的“m0sted”土耳其黑客组织发起的,访问该服务器上网站的用户被重定向到一个气候网站上。

另据调查结果显示,2007年9月还发生了一次入侵事件,相同的黑客组织入侵了美国工兵的服务器。访问者被重定向到m0sted.com网站,上面包含很多反美和反以色列的口号和图片。

信息周刊表示,目前还不清楚黑客是否在这两次入侵事件中访问了敏感信息。

据悉,黑客是利用了SQL注入攻击入侵了这些军方服务器,访问了服务器数据库。通过输入特定SQL命令,黑客可以获得未加过滤敏感字符的服务器的控制权限。

为了确认黑客的身份,美国国防部的调查人员曾先后研究了来自谷歌、雅虎和微软等搜索引擎的记录信息。

案例1:GSM通信密钥被破解,全球30亿手机恐遭窃听

GSM是全球应用最广泛的一种移动通信标准。按这种标准的推广者、代表将近800家移动运营商利益的GSM协会说法,全球超过212个国家及地区的30多亿用户使用应用这一标准的移动电话,占到全球移动电话市场份额的80%。为确保用户语音通信秘密性,GSM使用分别由64位和128位二进制码组成的A5/1和A5/2串流密码进行加密。不幸的是,德国计算机高手卡斯滕•诺尔(Übersetzung für,图1-2)在2009年12月30日闭幕的“电脑捣乱者俱乐部”年会期间宣布,他与一些密码破译行家联手破解了全球移动通信系统(GSM,GlobalSystem for Mobile Communications)的加密算法,破解代码已经上传至文件共享网站供下载。破解GSM算法的计划由24人独立进行,这些人成功还原了GSM加密算法的密码本,数据量相当于2TB之巨(1TB=1,1024GB)。

诺尔现年28岁,美国弗吉尼亚大学计算机工程博士。据新华社电 卡斯滕•诺尔去年12月29日接受美联社记者采访时说,利用破解代码,一台高端个人计算机、一部无线电接收装置或一些计算机软件即可截获移动电话用户的语音通话信息。《金融时报》报道说,他原本打算于去年12月30日在年会上演示破解代码的具体用法,但因这一做法的合法性存疑而被迫推迟。英国《金融时报》说,这一破解举动可能对全球80%移动电话通信构成安全隐患,令全球30多亿移动电话用户置身语音通话遭窃听的风险中。

案例2:“妹妹五月天”里的黄毒与病毒(Virus)

2009年4月,四川省成都市警方破获了一个淫秽色情网站——“妹妹五月天”。警方调查发现这个网站不仅提供淫秽色情的内容,其中还隐藏着令人难以察觉的陷阱。登录浏览过这个网站的人,会在不知不觉中成为不法分子的猎物。

当时,四川成都警方在日常的网络巡查当中发现了异常:这个名叫“妹妹五月天”的网站的点击率突然增加。警方发现该网站存在大量淫秽色情内容,而且访问流量已经达到每天10万余人次。成都警方对这个网站实施24小时不间断监控,最终在成都北门一个小区内,抓获了两名犯罪嫌疑人刘某和邱某。

据审讯,两人为谋取不法利益,于2008年建立了妹妹五月天网站。警方发现,这个网站与以往淫秽色情网站获利方式不同,一般说来,淫秽色情网站是通过会员注册的形式来获利,缴费之后才能浏览网站的内容。妹妹五月天则是免费的,两名犯罪嫌疑人通过和一些制作销售Trojan木马病毒(Virus)的不法分子合伙,利用妹妹五月天传播Trojan木马病毒,根据植入计算机的数量,由木马提供者付给他们相应的费用。据刘某和邱某交代,从建网站到案发,短短5个多月获利10万元。

故事1:“救命…”

有一个流传很广、家喻户晓的故事,故事的寓意是教育小孩要诚实。说的是,一个小孩和一群小伙伴在河边游泳。小孩为了戏弄同伴,装出溺水的样子,“救命呀,救命呀……”,小伙伴们做出迅速反应,却发现只是一个玩笑。一次、两次、三次……小伙伴们对他的救命请求信号麻木、迟钝了。有一次,小孩真的遭遇危险,发出“救命”的呼叫声时,谁也不当一回事,最终悲剧发生。故事的道理与应用广泛的拒绝服务攻击(DoS)几乎一样。

故事2:“蜜罐(Honeypot)”计划

时年27岁的俄罗斯车里雅宾斯克人瓦西里·戈尔什科夫,最近被美国FBI逮捕并指控他利用计算机网络欺诈达20次。戈尔什科夫被判刑3年,还得赔偿西雅图Speakeasy Network公司和加利福尼亚PayPal of Palo Alto公司69万美元,以补偿他借助互联网(Internet)犯罪给这两家公司造成的损失。他在车里雅宾斯克用自己的计算机上网时,找到了业务系统有薄弱环节的美国公司,入网后盗取了重要的信息。根据FBI掌握的情况,有黑客还盗取了几十个信用卡号。美国情报机构证实,受损失的除了上述两家公司以外,还有CTF公司等商业机构。2000年11月10日,在“会谈”结束后,戈尔什科夫立刻被逮捕。(2002年10月5日俄罗斯《晨报》报道)

故事3:“震荡波”诞生

2004年4月29日,位于德国北部罗滕堡镇、人口仅为920人、名叫沃芬森(Waffensen)的小村里,有一个名叫斯文·雅尚(Swinton Yesun)的孩子,住在一所平凡的房子里。

孩子的母亲叫维洛妮卡(Veronika),开了一个门面不算大的以计算机维护修理为主的计算机服务部。4月29日这一天是他18岁的生日。几天前,为了庆祝他的生日,他在网上下载了一些代码,修改后将它放到了互联网上面。

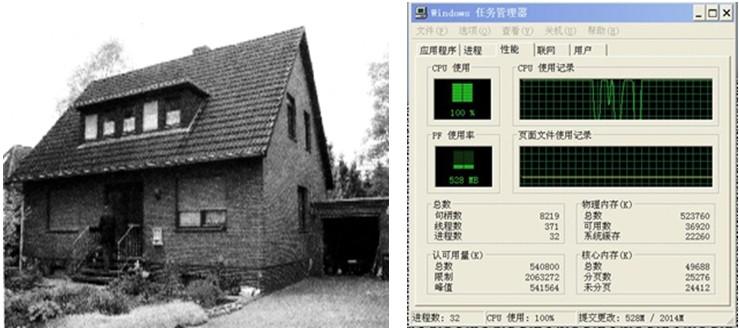

第二天,这些代码开始在互联网上以一种“神不知鬼不觉”的特殊方式传遍全球。“中招”后,计算机开始反复自动关机、重启,网络资源基本上被程序消耗,系统运行极其缓慢,如图1-6所示。

这就是全球臭名昭著的“震荡波(Worm.Sasser)蠕虫病毒。据不完全统计,“震荡波”自2004年5月1日开始传播以来,全球已有约1800万台计算机感染了这一病毒。

2004年5月3日,“震荡波”病毒出现了第一个发作高峰,当天先后出现了B、C、D三个变种,全中国已有数以十万计的计算机感染了这一病毒。微软公司悬赏25万美元查找元凶!

在我国,“五一”长假后的第一天,“震荡波”病毒的第二个高峰汹涌而来。仅5月8日上午9时到10时的短短一个小时内,瑞星公司就接到用户的求助电话2815个,且30%为企业局域网用户,其中不乏大型企业局域网、机场、政府部门、银行等重要单位。5月9日,“震荡波”病毒疫情依然没有得到缓解。

开始时,有报道说是一个俄罗斯人编写了这种病毒,因为病毒始作俑者在编写这个病毒的过程中,加了一段俄语。

5月7日,斯文·雅尚的同学将其告发,斯文·雅尚被警察逮捕。

其实,这个孩子在最开始并不是为了编写出一种病毒来危害别人,而是为了消除和对付“我的末日(MyDoom)”和“贝果(Bagle)”等计算机病毒。谁知,在编写杀毒程序的过程中,他设计出一种名为“网络天空A(Net-sky)”的病毒变体。在朋友的鼓动下,他对“网络天空A”进行了改动,最后形成了现在的“震荡波”病毒程序。

最后,由于斯文•雅尚在传播病毒的时候不到18岁,所以没有受到过重的惩罚。据说后来他成了一名反病毒专家。

在使用计算机的时候,经常会遇到各种各样的安全困惑,比如:

1)现在市面上的杀毒软件这么多,国外的有诺顿、卡巴斯基、McAfee等,国内的有江民、金山、瑞星等,究竟哪一款杀毒软件查杀病毒的效果会更好一些呢?

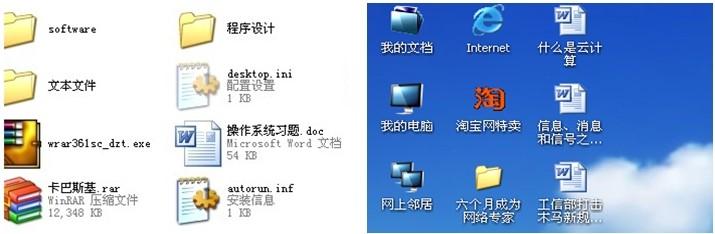

2)为什么U盘里经常会出现Autorun.inf、RECYCLER、RavMonE.exe等病毒文件呢?如何防止这些病毒的传染与发作呢?图中所示为U盘病毒。

为什么计算机硬盘里经常会出现一个名为“runauto..”的病毒文件夹,并且怎么删除都删除不掉呢?

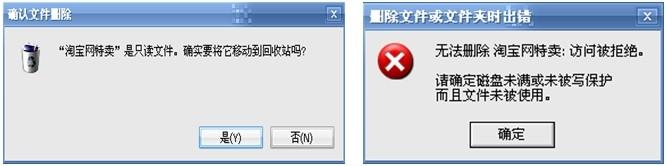

为什么桌面上会自动出现如图1-8所示的两个图标。当你删除时,弹出如图0所示的消息框。

是否存在一劳永逸的信息安全解决和实施方案?

诸如此类的一系列安全问题,经常困扰着使用计算机的人们。