让我们从电影《谍中谍(MissionImpossible)》说起。在飞机上,一位美丽的空姐向费尔普斯先生(Mr. Phelps)推荐了一盒乌克兰电影的磁带,里面含有美国政府给他及小组下达的指示:

“早上好,费尔普斯先生,你现在看见的这个人是亚历山大·葛里森——我国驻布拉格大使馆馆员,也是一个叛徒。他盗取了中央情报局NOC名单的一半,这是一份记录了所有在东欧洲工作的秘密特工的资料。”

“出于安全原因,NOC名单是分成两份的,葛里森手里的那部分记录了特工的代号,但是没有另一半,它是没有任何价值的,另一部分记录了和特工代号匹配的真实姓名。”

“葛里森计划在明晚的酒会上,从大使馆偷出另一半名单。占士,你可以选择是否接下这个任务:拿到葛里森偷窃和交易过程的录像证据,并将他们全部逮捕。我们已经派出了由你手下组成的行动组:莎拉·戴维斯已经在大使馆卧底,杰克·哈门可以破解所有的安全系统(Security System),汉娜·威廉斯会负责监视,你的太太负责掩护和交通,还有依顿·韩特(Ethan Hunt)和往常一样做你的先锋,会在布拉格的指定地点汇合,就是你选的那个咖啡屋里。”

“像往常一样,如果你或行动小组的任何成员被逮捕或者被杀,部长会否认对你们这次行动知情。祝你好运,占士”

这盘带子在五秒钟之后自动销毁。

在布拉格的秘密小房间里(左图),占士对他行动小组五位成员说:

“任务目标很简单,拍下葛里森偷取NOC名单的过程。然后跟踪他到交易地点,最后把他们全部逮捕。现在说一下行动计划:依顿,你改扮之后进入大使馆参加酒会,尽量引起注意。这样可以吗?不会再有更好的方式了。”

依顿:“不会再有更好的方式了。”

占士:“莎拉,你也参加酒会,作为大使馆的华盛顿来宾的联络员,和依顿接触,你跟他一起行动。”

莎拉:“我没有酒会上穿戴。”

占士:“喔,我相信你会弄到的。你要在葛里森身上做个记号,然后告诉汉娜他的位置。汉娜,你要在酒会期间一直监视他,找一个有利的位置然后盯住他。”

“没问题。”汉娜应承着。

“杰克,指纹认证系统(FingerprintSecurity)进入电梯前要通过这个,我估计我是没有机会穿礼服了。”

杰克:“所以我估计我是没有机会穿礼服了。”

占士:“开启,关闭,然后离开。不要留下任何痕迹。嘉丽,你在外面的车内掩护。葛里森出来之后汉娜会和你在一起,你们两个在那里监视他,一旦出现了差错,我会呼叫中止任务,所有人立即离开,凌晨四点在这里会合,还有什么问题吗?”

……

莎拉在杰克的帮助下,顺利通过指纹识别系统进入大使馆唯一的管制区(右图)。

该案例基本反应出信息安全的三个基本方面:

(1)信息安全管理。行动小组的负责人和五名特工人选的安排以及为了潜入大使馆唯一的管制区而根据各自的特长进行的分工属于管理问题。莎拉利用议员进入通往大使馆里唯一的管制区,并在杰克的帮助下,通过保安系统,这里大使馆的安全管理存在严重问题。

(2)信息安全技术。信息安全专家杰克擅长破解指纹鉴定系统,正是在他成功入侵大使馆的电脑系统,帮助莎拉顺利进入大使馆唯一管制区。这属于信息安全技术范畴。

(3)信息安全法律、法规。事先上级约定和往常一样,如果占士或行动小组的任何成员被逮捕或者被杀,部长会否认对他们这次行动知情,这说明他们生命没有任何保障。这相当于信息安全法律法规。

所以说信息安全包含信息安全管理、信息安全技术和信息安全法律法规三个方面。本书的结构正是按照这个思路分成三个部分:信息安全管理、信息安全技术和信息安全法律法规。

信息安全本身包括的范围很广,大到国家军事政治等机密安全,小如防止商业机密泄露,防范青少年对不良信息的浏览以及个人信息的泄露等。网络环境下的信息安全体系是保证信息安全的关键,包括计算机安全操作系统、各种安全协议、安全机制(数字签名,信息认证,数据加密等),直至安全系统,其中任何一个安全漏洞都会威胁全局安全。

信息安全一般可以通过7个基本属性来刻划。

可用性(Availability)

可用性是指信息可被合法用户访问并能按要求顺序使用的特性,即在需要时就可以取用所需的信息。即使在突发事件下,依然能够保障数据和服务的正常使用,如网络攻击、计算机病毒感染、系统崩溃、战争破坏、自然灾害等。对可用性的攻击就是阻断信息的可用性,破坏网络和有关系统的正常运行。

机密性(Confidentiality)

能够确保敏感或机密数据的传输和存储不遭受非授权的个人和实体的浏览或使用,甚至可以做到不暴露保密通信的事实。军用信息的安全尤其注重信息的保密性(相比较而言,商用信息则更注重于信息的完整性)。对于传输信息的保护,主要采用密码技术。而对于存储信息的机密性保护,则可采用密码或访问控制技术。

完整性(Integrity)

能够保障被传输、接收或存储的数据是未被篡改、未被破坏、未被插入、未延迟、未乱序和未丢失的,在被篡改的情况下能够发现篡改的事实或者篡改的位置。对于军用信息来讲,完整性被破坏可能就意味着延误战机、自相殘杀或闲置战斗力。如二战期间,因德国密码系统被英国情报部门破译,德国战机接受错误指令一段时间很少能命中盟军目标,甚至降落在英国机场。破坏信息的完整性是对信息安全发动攻击的最终目的。

非否认性(Non-repudiation)

能够保证信息系统的操作者或信息的处理者不能否认其行为或者处理结果,这可以防止参与某次操作或通信的一方事后否认该事件曾发生过。非否认性可以防止抵赖,交易中非常重要的环节。如电子商务中电子合同和电子邮件。人们为了自身的利益可能会会抵赖曾发送过的消息或接收过特定消息。因此,当消息发出后,接收方需要有向他人证实该消息确定是从所声称的发送方发出的能力。与此类似,发送方也需要有向他人证实该消息确实由所声称的接收方收到的能力。

真实性(Authenticity)

真实性也称可认证性,能够确保实体(如人、进程或系统)身份或信息、信息来源的真实性,特别是身份识别。

在网上从事交易时,一方很难确定对方的身份,因而对交易安全带来威胁,因此,身份识别是网络信息安全中最为基本和重要的一种保护。主要是对进行访问的主体或参与通信的各方的身份进行识别。它是其他所有安全保护的基础,没有身份识别,其他安全服务就很难实现。

身份识别主要有两种,一种是对对等实体识别,另一种是对数据原发方鉴别。前者仅仅是身份识别,不涉及业务数据的传递,后者通常和数据的完整性不可分。

(6)可控性(Controllability)。能够保证掌握和控制信息与信息系统的基本情况,可对信息和信息系统的使用实施可靠的授权、审计、责任认定、传播源追踪和监管等控制。美国政府所提倡的“密钥托管”、“密钥恢复”等措施就是实现信息安全可控性的例子。

可控性实际上是信息安全的出发点和归宿,能够限制和控制主体对系统或数据的访问。这种访问可能是通过网络进行的,也可能是直接控制台操作进行的。可控性注重的是事先防护,避免非授权用户的登录、阅读、修改、执行等非法操作。通常关注的是系统之间的交互或运行规则,机密性、完整性通常关注的是数据的安全保护。机密性、完整性通常还能为可控性提供强健的服务。

(7)合法性(Legitimacy)。从事信息活动,特别是互联网上信息活动必须符合我国的法律法规。

“信息安全”的内在含义就是指采取一切可能的方法和手段,来千方百计保住信息的上述“七性”的安全。

信息安全自古以来就受到人们的关注,但在不同的发展时期,信息安全的侧重点和控制方式是不同的。比如说,过去人们关心最多的是信息的保密和信息传输途径的保密,即侧重于信息安全技术的开发。但随着时间和科技发展,人们发现信息安全管理和相关的法律法规的完善相比安全技术更为重要。比如为防范和处置Trojan木马和僵尸网络(BotNet)引发的网络安全隐患,净化公共互联网环境,维护我国公共互联网安全,国家工业和信息化部制定并发布了《木马和僵尸网络监测与处置机制》,并要求各相关单位自2009年6月1日起实施。该文件提到,“对于涉嫌犯罪的Trojan木马和僵尸网络(BotNet)事件,应报请公安机关依法调查处理”。为依法惩治利用互联网、移动通讯终端制作、复制、出版、贩卖、传播淫秽电子信息、通过声讯台传播淫秽语音信息等犯罪活动,维护公共网络、通讯的正常秩序,保障公众的合法权益,2004年9月1日最高人民法院审判委员会第1323次会议、2004年9月2日最高人民检察院第十届检察委员会第26次会议通过《最高人民法院、最高人民检察院关于办理利用互联网、移动通讯终端、声讯台制作、复制、出版、贩卖、传播淫秽电子信息刑事案件具体应用法律若干问题的解释(一)》。2010年1月18日最高人民法院审判委员会第1483次会议、2010年1月14日最高人民检察院第十一届检察委员会第28次会议通过《 最高人民法院最高人民检察院关于办理利用互联网、移动通讯终端、声讯台制作、复制、出版、贩卖、传播淫秽电子信息刑事案件具体应用法律若干问题的解释(二)》。这些法律法规出台进一步加强了信息安全管理力度。

在此,我们谈论的信息安全发展过程更多从安全技术角度考虑。

信息安全技术是指保障信息安全的技术,具体来说,它包括对信息的伪装、验证及对信息系统的保护等方面。虽然信息安全技术由来已久,但仅在第二次世界大战以后它才获得了长足的发展,由主要依靠经验、技艺逐步转变为主要依靠科学,因此,信息安全是一个古老而又年轻的科学技术领域。纵观它的发展,可以将其划分为以下四个阶段。

(1)通信安全发展时期

从古代至20世纪60年代中期,人们更关心信息在传输中的机密性。最初,人们仅以实物或特殊符号传递机密信息,后来出现了一些朴素的信息伪装方法。

在我国北宋年间,曾公亮(999年—1078年)与丁度(990年—1053年)合著的《武经总要》反映了北宋军队对军令的伪装方法,按现在的观点,它综合了基于密码本的加密和基于文本的信息隐藏:先将全部40条军令编号并汇成码本,以40字诗对应位置上的文字代表相应编号,在通信中,代表某编号的文字被隐藏在一个普通文件中,但接收方知道它的位置,这样可以通过查找该字在40字诗中的位置获得编号,再通过码本获得军令。

在古代欧洲,代换密码和隐写术得到了较多的研究和使用。德国学者Trithemius(1462年—1516年)于1518年出版的《多表加密》(Polygraphia)记载了当时欧洲的多表加密方法,该书被认为是密码学最早的专著,它反映了当时欧洲在代换密码的研究上已经从单表、单字符代换发展到了多表、多字符代换;Trithemius于1499年还完成了世界上第一部信息隐藏的专著——《隐写术》(Steganographia),但该书于1606年才得以出版,它记载了古代欧洲人在文本中进行信息隐藏的方法。

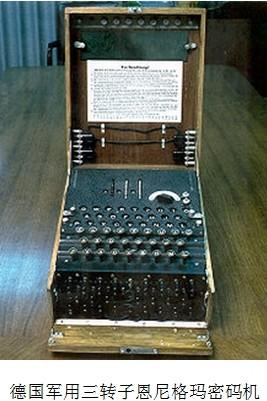

自19世纪40年代发明电报后,安全通信主要面向保护电文的机密性,密码技术成为获得机密性的核心技术。在二次世界大战中,各发达国家均研制了自己的密码算法和密码机,如二战中的德国的恩尼格玛(ENIGMA)密码机(又译哑谜机,或谜,)、日本的PURPLE密码机与美国的ECM密码机,但当时的密码技术本身并未摆脱主要依靠经验的设计方法,并且由于在技术上没有安全的密钥或码本分发方法,在二次世界大战中有大量的密码通信被破解。

以上密码统称为古典密码。

1949年,Shannon发表论文“保密系统的信息理论” ,提出了著名的Shannon保密通信模型,明确了密码设计者需要考虑的问题,并用信息论阐述了保密通信的原则,这为对称密码学建立了理论基础,从此密码学发展成为一门科学。

(2)计算机安全发展时期

计算机安全发展时期跨越20世纪60年代中期至80年代中期。计算机的出现是20世纪的重大事件,它深刻改变了人类处理和使用信息的方法,也使信息安全包括了计算机和信息系统的安全。20世纪60年代出现了多用户操作系统,由于需要解决安全共享问题,人们对信息安全的关注扩大为“机密性、访问控制与认证”,但逐渐注意到可用性。1965年—1969年,美国军方和科研机构组织开展了有关操作系统安全的研究。1972年,Anderson提出了计算机安全涉及的主要问题与模型;在这个时期,研究人员还提出了一些访问控制策略和安全模型。进入20世纪80年代后,基于密码技术的发展,人们在计算机安全方面开始了标准化和商业应用的进程。1985年,美国国防部发布了可信计算机系统评估准则(Trusted Computer System Evaluation Criteria ,TCSEC),推进了计算机安全的标准化和等级测评。在这种情况下,人们逐渐认识到保护计算机系统的重要性,Anderson最早提出了入侵检测系统IDS的概念,并详细阐述了主机入侵检测IDS的概念和架构,这标志着人们已经关注利用技术手段获得可用性。

在密码学方面,Diffie和Hellman于1976年发表了论文“密码编码学新方向”,指出在通信双方之间不直接传输加密密钥的保密通信是可能的,并提出了非对称公钥加密的设想;美国国家标准与技术研究所(NIST, NationalInstitute of Standardization and Technology)于1977年首次通过公开征集的方法制订了当时应用中急需的“数据加密标准(Data Encryption Standard,DES)”,推动了分组密码的发展。这两个事件标志着现代密码学的诞生。

1978年,Rivest、Shamir与Adleman设计了著名的RSA公钥密码算法,实现了Diffie和Hellman提出的公钥思想,使数字签名和基于公钥的认证成为可能。

(3)信息安全发展时期

随着信息技术应用越来越广泛和网络的普及,20世纪80年代中期至90年代中期,人们所关注的问题扩大到1.3.2节提到的信息安全的6个基本属性。在这一时期,密码学、安全协议、计算机安全、安全评估和网络安全技术得到了较大发展,尤其是互联网的应用和发展大大促进了信息安全技术的发展与应用,因此,这个时期也可以称为网络安全发展时期。这一时期标准化组织与产业界制订了大量的算法标准和实用协议,如数字签名标准(Digital Signature Standard,DSS)、Internet安全协议(Internet Protocol Security,IPSec)、安全套接字层(Secure Socket Layer,SSL)协议等。自美国国防部发布TCSEC起,世界各国根据自己的实际情况相继发布了一系列安全评估准则和标准:英、法、德、荷四国于20世纪90年代初发布了信息技术安全评估准则(Information Technology Security Evaluation Criteria,ITSEC),加拿大于1993年发布了可信计算机产品评价准则(Canadian Trusted Computer Product Evaluation Criteria,CTCPEC),加拿大、法国、德国、荷兰、英国、NIST与美国国家安全局(NationalSecurity Agency,NSA)于20世纪90年代中期提出了信息技术安全性评估通用准则(Common Criteria,CC)。随着计算机网络的发展,这一时期的网络攻击事件逐渐增多,传统的安全保密措施难以抵御计算机黑客入侵及有组织的网络攻击,学术界和产业界先后提出了基于网络的入侵检测IDS、分布式入侵检测IDS、防火墙(Firewall)等网络系统防护技术;1989年美国国防部资助Carnegie Mellon大学建立了世界上第一个计算机应急小组及协调中心(ComputerEmergency Response Team/Coordination Center,CERT/CC),标志着信息安全从被动防护阶段过渡到主动防护阶段。

(4)信息安全保障发展时期

20世纪90年代中期以来,随着信息安全越来越受到各国的高度重视,以及信息技术本身的发展,人们更加关注信息安全的整体发展及在新型应用下的安全问题。人们也开始深刻认识到安全是建立在过程基础上的,包括“预警、保护、检测、响应、恢复、反击”整个过程,信息安全的发展也越来越多地与国家战略结合在一起。

欧洲委员会从信息社会技术(InformationSociety Technology,IST)规划中出资33亿欧元,启动了“新欧洲签名、完整性与加密计划(New EuropeanSchemes for Signature, Integrity, and Encryption ,NESSIE)”,对分组密码、流密码、HASH函数、消息认证码、非对称加密、数字签名等进行了广泛征集;日本、韩国等国家也先后启动了类似的计划;美国的NIST先后组织制订、颁布了一系列信息安全标准,并且高级加密标准(Advanced Encryption Standard,AES)取代DES成为新的分组密码标准;我国也先后颁布了一系列信息安全相关标准,并于2004年8月颁布了《电子签名法》。

在电子商务和电子政务等应用的推动下,公钥基础设施(Public Key Infrastructure,PKI)逐渐成为国民经济的基础,它为需要密码技术的应用提供支撑。

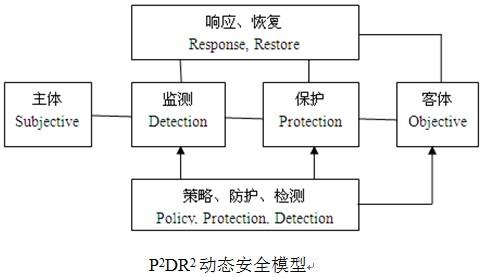

为了保护日益庞大和重要的网络和信息系统,信息安全保障的重要性被提到空前的高度,1995年美国国防部提出了“保护—监测—响应”的动态模型,即PDR模型,后来增加了恢复,成为PDR2(Protection,Detection,Reaction,Restore)模型,再后来又增加了政策(Policy),即P2DR2,如图。

1998年10月,美国NSA颁布了信息保障技术框架(IATF,Information Assurance TechnicalFramework),以后又分别于1999年、2000年和2002年颁布了改进的版本;自2001年下半年发生的“9·11”事件以来,美国政府以“国土安全战略”为指导,出台了一系列信息安全保障策略,将信息安全保障体系纳入国家战略中,如2003年2月通过了“网络空间保护国家战略”。其他一些国家也高度重视信息安全保障机制;日本提出了“防卫力量配备计划”,以防止遭到信息武器的突袭和对国内信息网络的突发事件保持警惕;俄罗斯发表了《国家信息安全学说》,成立了国家信息安全与信息对抗领导机构,组建了特种信息战部队。在我国,国家信息化领导小组于2003年出台了“国家信息化领导小组关于加强信息安全保障工作的意见”(中办发[2003]27号文),是我国信息安全领域的指导性和纲领性文件。

网络安全不是一个目标,而是一个过程,是一个动态过程。这是因为制约安全的因素都是动态变化的,必须通过一个动态的过程来保证安全。例如,Windows操作系统经常公布安全漏洞,在没有发现之前,大家可能认为自己的网络是安全的,实际上系统已经处于威胁之中了,所以要及时地更新补丁。而且从Windows安全漏洞被利用的周期变化中可以看出:随着时间的发展,公布系统补丁到出现黑客攻击工具的速度越来越快,如表所示。

到2006年与安全漏洞关系密切的“零日攻击”现象在互联网上显著增多。“零日攻击”是指漏洞公布当天就出现相应的攻击手段。例如,2006年出现的“魔波蠕虫”(利用MS060-40漏洞)以及利用Word漏洞(MS06-011漏洞)的木马攻击等。

安全是相对的。所谓安全,是根据客户的实际情况,在实用和安全之间找个平衡点。