信息安全模型有时被称为威胁模型或敌手模型。当前有很多信息安全模型,主要包括:Shannon提出的保密通信系统的模型,该模型描述了保密通信的收发双方通过安全信道获得密钥、通过可被窃听的线路传递密文的场景,确定了收发双方和密码分析者的基本关系和所处的技术环境;Simmons面向认证系统提出了无仲裁认证模型,它描述了认证和被认证方通过安全信道获得密钥、通过可被窃听的线路传递认证消息的场景;Dolve和Yao针对一般的信息安全系统提出了Dolve-Yao威胁模型,它定义了攻击者在网络和系统中的攻击能力,被密码协议的设计者广泛采用。随着密码技术研究的深入,有很多学者认为密码系统的设计者应该将攻击者的能力估计得更高一些,如攻击者可能有控制加密设备或在一定程度上接近、欺骗加密操作人员的能力。

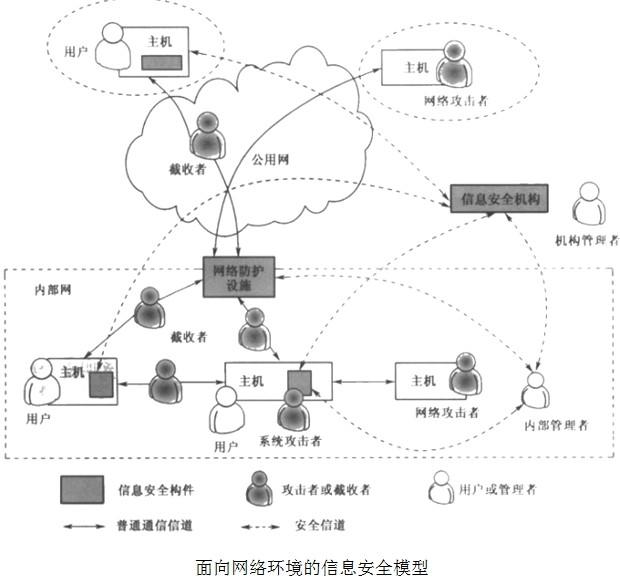

案例1.1 网络环境下的一个典型的信息安全模型。

当前,一个单位使用的网络一般包括内部网和外部网两部分,图1-22中信息系统的基本组成包括网络连接设施、内部和外部主机系统、系统用户和管理者、主机内的信息安全构件、专设网络防护设施和信息安全机构。其中,主机内的信息安全构件主要指与信息安全相关的模块,网络防护设施主要包括防火墙(Firewall)、入侵检测系统IDS或病毒网关(Virus Gateway)等保障可用性和可控性的设备,信息安全机构是专门负责实施安全措施的机构,它可以是由第三方或单位自行设立的,主要用于完成密钥生成、分发与管理等功能。在该模型下获得信息安全的一个重要前提是:用户和管理者与信息安全机构之间的信道不会被攻击者截获,但是,攻击者可以在内部或外部通信网中的任何一点上截获数据或进行消息收发,也可能从一台控制的计算机上发动网络攻击,也可以基于在一个系统中的账号发动系统攻击,等等。信息安全的实施者主要通过以上信息安全构件组成的系统抵御攻击。当然,对管理者和用户需要建立工作制度以保障信息安全技术的实施。